Sau hai tuần chờ đợi, giao thức tương tác Lớp 2 Connext cuối cùng đã mở các yêu cầu airdrop vào tối nay (trang web: https://airdrop.connext.network/claim/52), nhưng nó đã gây ra sự cố riêng.

Chỉ nửa giờ sau khi ứng dụng được mở, KOL tiền điện tử “Zhuzhu Bang” đã đăng một thông báo nói rằng hợp đồng airdrop Connext bị nghi ngờ có lỗ hổng. Các “nhà khoa học” có thể lợi dụng lỗ hổng này để đánh cắp airdrop NEXT không giới hạn từ những người dùng khác và đính kèm địa chỉ bắt đầu bằng 0x44Af… ) Hồ sơ yêu cầu bồi thường thường xuyên.

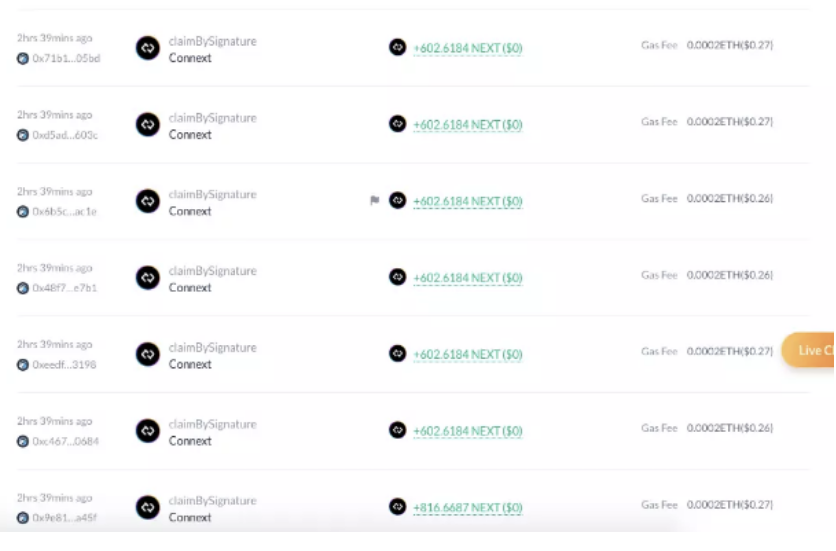

Tin tức đã được lan truyền rộng rãi trong cộng đồng. Sau đó, một người dùng đã phân tích thông tin trên chuỗi và phát hiện ra rằng địa chỉ bắt đầu bằng 0x44Af đã chính thức được tạo vào ngày hôm nay và đã được yêu cầu hơn 230 lần sau khi mở airdrop. và đổi lấy ETH, USDT và USDC, lãi khoảng 39.000 đô la Mỹ.

Vào thời điểm này, hợp đồng airdrop Connext cũng gặp trục trặc và một số người dùng báo cáo rằng họ không thể nhận airdrop thành công, trong cộng đồng bắt đầu lan truyền tin đồn rằng quan chức này đã đóng các ứng dụng airdrop do sơ hở.

Tuy nhiên, sự thật của vấn đề là không có kẽ hở nào trong hợp đồng airdrop Connext.

KOL tiền điện tử “Pig Bang” tuyên bố rằng hợp đồng airdrop Connext là an toàn và phân tích ban đầu của ông ta đã đánh lừa người đọc. Ông nói rằng mặc dù hợp đồng airdrop Connext quy định rằng người gửi và người nhận airdrop có thể là các địa chỉ khác nhau, nhưng địa chỉ ban đầu cần phải được ký và được phép gọi.

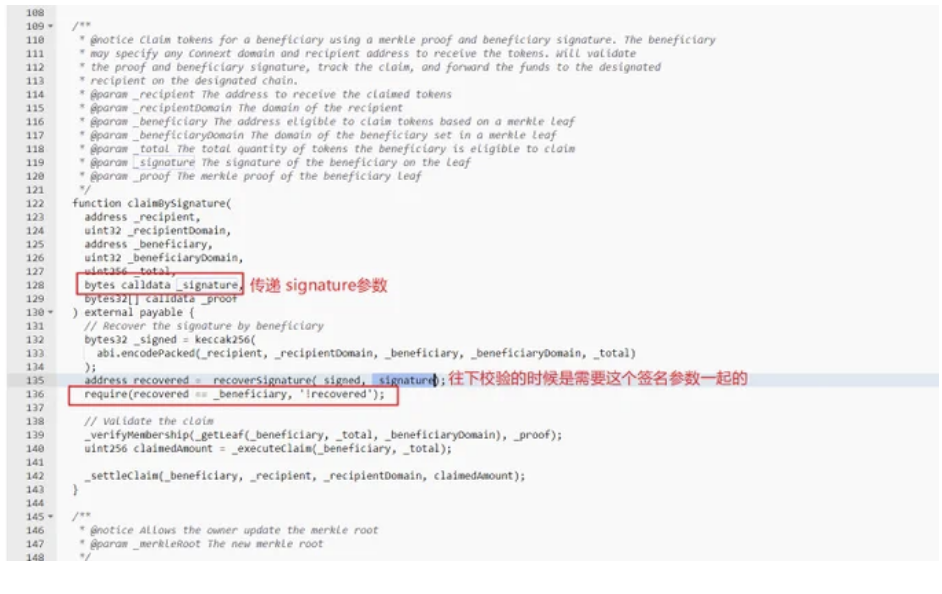

“Phương thức xác nhận đầu tiên là ClaimBySignature và tham số cuối cùng là truyền thông tin chữ ký và “chữ ký” này được chính người dùng trả về bằng cách sử dụng hợp đồng thông minh hoặc các phương thức khác. Vì vậy chúng ta có thể hiểu nó là: _signature là một chứng chỉ và người dùng _recipient nắm giữ Chứng chỉ này có thể được sử dụng để lấy token của địa chỉ _người thụ hưởng.” Ông nói thêm rằng địa chỉ bắt đầu bằng 0x44Af phải là studio để thu thập token, chứ không phải bản thân hợp đồng có lỗ hổng.

(Thông tin phần hợp đồng thông minh)

Nhóm bảo mật SlowMist nói rằng không có lỗ hổng rõ ràng nào trong hợp đồng airdrop Connext, điều này khiến những người khác yêu cầu airdrop;

Người dùng có thể yêu cầu token NEXT thông qua chức năng ClaimBySignature của hợp đồng Nhà phân phối NEXT. Có vai trò người nhận và người thụ hưởng: vai trò người nhận được sử dụng để nhận token NEXT của yêu cầu và vai trò người thụ hưởng là địa chỉ đủ điều kiện nhận token NEXT và airdrop được công bố trong giao thức Connext Tính đủ điều kiện đã được xác định. Khi người dùng yêu cầu token NEXT, hợp đồng sẽ thực hiện hai bước kiểm tra: một là kiểm tra chữ ký của vai trò người thụ hưởng và hai là kiểm tra xem vai trò của người thụ hưởng có đủ điều kiện để nhận airdrop hay không.

Trong lần kiểm tra đầu tiên, nó sẽ kiểm tra xem người nhận do người dùng chuyển đến có được vai trò người thụ hưởng ký hay không, vì vậy địa chỉ người nhận đến ngẫu nhiên không thể vượt qua kiểm tra nếu nó không được người thụ hưởng ký. Nếu bạn chỉ định một địa chỉ người thụ hưởng để xây dựng chữ ký, ngay cả khi địa chỉ đó có thể vượt qua bước kiểm tra chữ ký, nó không thể vượt qua bước kiểm tra thứ hai về tính đủ điều kiện nhận airdrop. Kiểm tra tính đủ điều kiện của yêu cầu airdrop được kiểm tra thông qua bằng chứng Merkle, được tạo chính thức bởi giao thức Connext. Do đó, người dùng không đủ điều kiện nhận airdrop không thể bỏ qua bước kiểm tra để nhận airdrop của người khác.

Tóm lại phân tích ở trên, nếu địa chỉ của người dùng A đủ điều kiện để đăng ký, anh ta có thể ủy quyền cho người dùng B đăng ký. Lý do tại sao địa chỉ bắt đầu bằng 0x44Af lần này có thể yêu cầu nhiều token như vậy là do thực thể kiểm soát nhiều hơn Một địa chỉ đủ điều kiện ủy quyền nó và đó không phải là tin tặc khai thác lỗ hổng.

Tuy nhiên, điều thú vị là trước khi airdrop được mở, Connext đã tiến hành một “chiến dịch” chống lại các địa chỉ Witch (địa chỉ của bot và clone), mời cộng đồng giúp nhóm sàng lọc các địa chỉ Witch và sẵn sàng trao 25% số NEXT đã thu hồi được làm phần thưởng cho những người nhận được. phóng viên. Theo dữ liệu chính thức, 5.725 địa chỉ Witch cuối cùng đã được xác định và xóa khỏi danh sách đủ điều kiện, đồng thời 5.932.065 token đã được phục hồi.

Tuy nhiên, đánh giá từ màn trình diễn tối nay, chiến dịch chống Witch dường như đã để lại một số lượng lớn cá lọt lưới, thậm chí còn tạo thêm nhiều trở ngại cho toàn bộ cuộc thả dù.

Người đóng góp cốt lõi của Connext, Arjun Bhuptani đã đăng rằng địa chỉ bắt đầu bằng 0x44Af là một bot phù thủy, gửi một số lượng lớn yêu cầu spam đến phần phụ trợ của Tokensoft, khiến API của nó bị lỗi. Đây cũng có thể là lý do khiến giao diện yêu cầu airdrop không thể sử dụng được .

Tin tốt là các nhà phát triển đã lưu ý đến vấn đề này và airdrop sẽ được mở lại. Connext đăng: “Chúng tôi biết về một sự cố ảnh hưởng đến trang web airdrop, dẫn đến việc người dùng không thể yêu cầu. Chúng tôi đã phát hiện hoạt động bot đang làm quá tải máy chủ đối tác và nhà cung cấp dịch vụ Tokensoft của chúng tôi. Họ đang tích cực làm việc để giải quyết vấn đề này để có thể hoạt động bình thường.” Yêu cầu hoạt động. Mọi thứ sẽ sớm trở lại bình thường.”