Nhóm hacker Lazarus của Triều Tiên dường như đã tăng cường hoạt động gần đây, xác nhận 4 cuộc tấn công vào các công ty tiền điện tử kể từ ngày 3 tháng 6 và cuộc tấn công gần đây vào sàn giao dịch tiền điện tử CoinEx có khả năng là do Lazarus gây ra. Đáp lại, CoinEx đã đưa ra nhiều tweet nói rằng các địa chỉ ví đáng ngờ vẫn đang được xác định, vì vậy tổng giá trị số tiền bị đánh cắp vẫn chưa rõ ràng, nhưng nó có thể đã lên tới 54 triệu USD.

Trong hơn 100 ngày qua, Lazarus được xác nhận đã đánh cắp trị giá gần 240 triệu đô la từ CoinsPaidWallet, Atomic, Alphapo và cuối cùng là CoinEx có thể lên tới 54 triệu USD.

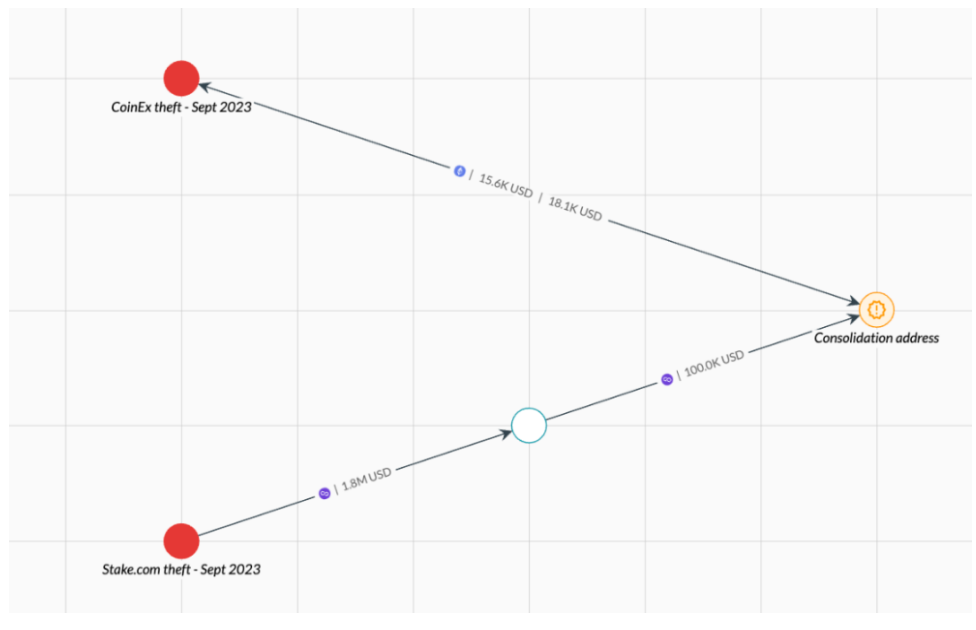

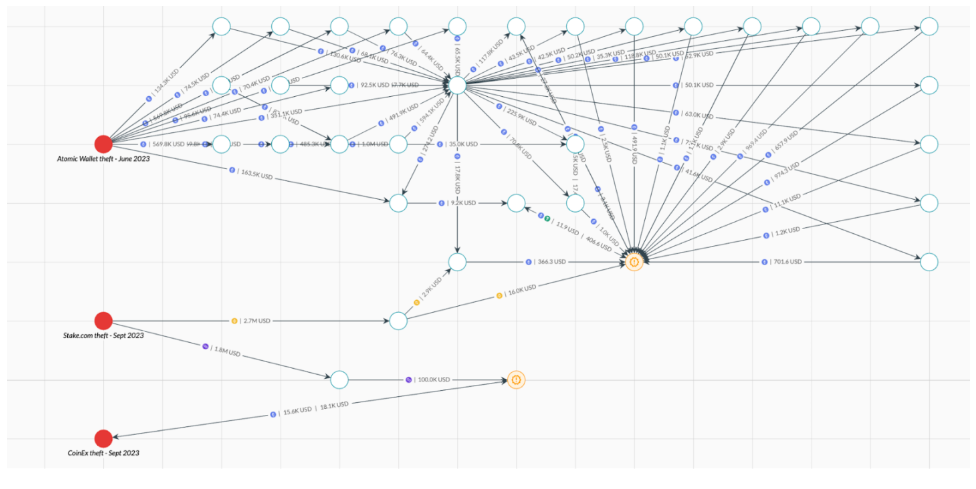

Như đã trình bày ở trên, Elliptic đã phân tích rằng một số tiền bị đánh cắp từ CoinEx đã được gửi đến địa chỉ được tổ chức Lazarus sử dụng để lưu trữ số tiền bị đánh cắp từ Stake.com, mặc dù trên một blockchain khác. Sau đó, số tiền này được liên kết chéo với Ethereum thông qua một cầu nối chuỗi chéo được Lazarus sử dụng trước đây và sau đó được gửi trở lại một địa chỉ được cho là do tin tặc CoinEx kiểm soát. Elliptic đã quan sát thấy kiểu trộn tiền này từ các hacker khác nhau trong vụ Lazarus, gần đây nhất là khi số tiền bị đánh cắp từ Stake.com được trộn lẫn với số tiền bị đánh cắp từ ví Atomic. Những trường hợp tiền từ các tin tặc khác nhau được kết hợp lại được hiển thị bằng màu cam trong hình ảnh bên dưới.

Năm cuộc tấn công trong hơn 100 ngày

Vào năm 2022, một số cuộc tấn công hack nổi tiếng được cho là do Lazarus thực hiện, bao gồm cuộc tấn công vào cầu Horizon của Harmony và cuộc tấn công vào cầu Ronin của Axie Infinity , cả hai đều xảy ra vào nửa đầu năm ngoái. Từ đó cho đến tháng 6 năm nay, không có vụ trộm tiền điện tử lớn nào được công khai quy cho Lazarus. Do đó, nhiều cuộc tấn công hack khác nhau trong khoảng 100 ngày qua cho thấy các nhóm hacker Triều Tiên đang hoạt động trở lại.

Vào ngày 3 tháng 6 năm 2023, người dùng ví tiền điện tử phi tập trung Atomic Wallet đã mất hơn 100 triệu USD. Elliptic chính thức quy kết vụ hack cho Lazarus vào ngày 6 tháng 6 năm 2023, sau khi xác định nhiều yếu tố cho thấy một nhóm hacker Triều Tiên chịu trách nhiệm, điều này sau đó đã được FBI xác nhận.

Vào ngày 22 tháng 7 năm 2023, Lazarus đã có được quyền truy cập vào ví nóng thuộc nền tảng thanh toán tiền điện tử CoinsPaid thông qua một cuộc tấn công kỹ thuật xã hội. Quyền truy cập này cho phép kẻ tấn công tạo yêu cầu ủy quyền để rút khoảng 37,3 triệu đô la tài sản tiền điện tử từ ví nóng của nền tảng. Vào ngày 26 tháng 7, CoinsPaid đã công bố một báo cáo khẳng định rằng Lazarus chịu trách nhiệm về vụ tấn công, điều này đã được FBI xác nhận.

Cùng ngày, ngày 22 tháng 7, Lazarus đã tiến hành một cuộc tấn công khác, lần này nhắm vào nhà cung cấp thanh toán tiền điện tử tập trung Alphapo, đánh cắp 60 triệu đô la tài sản tiền điện tử. Kẻ tấn công có thể đã giành được quyền truy cập thông qua khóa riêng bị rò rỉ trước đó. FBI sau đó xác nhận Lazarus chính là kẻ tấn công trong vụ việc này.

Vào ngày 4 tháng 9 năm 2023, nền tảng cờ bạc tiền điện tử trực tuyến Stake.com đã bị tấn công và số tiền điện tử trị giá khoảng 41 triệu đô la đã bị đánh cắp, có thể do khóa riêng tư bị đánh cắp. FBI đưa ra thông báo vào ngày 6/9, xác nhận tổ chức Lazarus đứng đằng sau vụ tấn công.

Cuối cùng, vào ngày 12 tháng 9 năm 2023, sàn giao dịch tiền điện tử tập trung CoinEx đã trở thành nạn nhân của một cuộc tấn công của hacker và 54 triệu đô la đã bị đánh cắp. Như đã đề cập ở trên, nhiều bằng chứng cho thấy Lazarus phải chịu trách nhiệm về cuộc tấn công này.

Lazarus thay đổi “chiến thuật” của mình?

Phân tích hoạt động mới nhất của Lazarus cho thấy kể từ năm ngoái, họ đã chuyển trọng tâm từ các dịch vụ phi tập trung sang các dịch vụ tập trung. Bốn trong số năm vụ hack gần đây đã thảo luận về các nhà cung cấp dịch vụ tài sản tiền điện tử tập trung được nhắm mục tiêu trước đó. Trước năm 2020, trước sự trỗi dậy nhanh chóng của hệ sinh thái DeFi, các sàn giao dịch tập trung là mục tiêu chính của Lazarus.

Có một số lời giải thích có thể giải thích tại sao Lazarus một lần nữa chuyển sự chú ý sang các dịch vụ tập trung.

Chú ý hơn đến bảo mật: Nghiên cứu trước đây của Elliptic về các cuộc tấn công hack DeFi vào năm 2022 cho thấy rằng một cuộc tấn công sẽ xảy ra trung bình bốn ngày một lần vào năm 2022, với trung bình 32,6 triệu USD bị đánh cắp cho mỗi cuộc tấn công. Cầu nối chuỗi chéo đã trở thành một trong những loại giao thức DeFi bị hack phổ biến nhất vào năm 2022. Những xu hướng này có thể đã thúc đẩy những cải tiến trong các tiêu chuẩn phát triển và kiểm toán hợp đồng thông minh, thu hẹp phạm vi để tin tặc xác định và khai thác các lỗ hổng.

Tính nhạy cảm với kỹ thuật xã hội: Trong nhiều cuộc tấn công hack, phương pháp tấn công được Nhóm Lazarus lựa chọn là kỹ thuật xã hội. Ví dụ: vụ hack Ronin Bridge trị giá 540 triệu USD là một “khoảng trống” được tìm thấy thông qua các cơ hội việc làm giả trên LinkedIn. Tuy nhiên, các dịch vụ phi tập trung có xu hướng không có nhiều nhân viên và – như tên gọi của nó – được phân cấp ở các mức độ khác nhau. Do đó, việc giành được quyền truy cập độc hại cho nhà phát triển có thể không nhất thiết tương đương với việc giành được quyền truy cập quản trị vào hợp đồng thông minh.

Đồng thời, các sàn giao dịch tập trung có khả năng sử dụng lực lượng lao động tương đối lớn hơn, từ đó mở rộng phạm vi mục tiêu có thể. Chúng cũng có thể hoạt động bằng cách sử dụng hệ thống công nghệ thông tin nội bộ tập trung, tạo cơ hội lớn hơn cho phần mềm độc hại Lazarus xâm nhập vào doanh nghiệp.