Vào ngày 31 tháng 7, Curve đã tuyên bố trên nền tảng rằng nhóm stablecoin của Vyper 0.2.15 đã bị tấn công do lỗ hổng trong trình biên dịch. Cụ thể, do chức năng khóa vào lại không thành công, tin tặc có thể dễ dàng thực hiện các cuộc tấn công vào lại, cho phép kẻ tấn công thực hiện một số chức năng nhất định trong một giao dịch. Một số nhóm quỹ trên Curve đã sử dụng phiên bản cũ của trình biên dịch, tạo cơ hội cho tin tặc.

(Tấn công vào lại là một loại lỗ hổng do đặc điểm của Vyper và việc viết hợp đồng thông minh không đúng cách. Nó đã xảy ra nhiều lần trước đây. Nhóm bảo mật của Okey Cloud Chain trước đây đã phân tích chi tiết các trường hợp như vậy.)

Ngay sau đó, nhiều dự án khác thông báo rằng họ đã bị tấn công, bao gồm thỏa thuận cam kết NFT JPEG’d, dự án cho vay AlchemixFi và thỏa thuận DeFi MetronomeDAO, cầu nối chuỗi chéo deBridge và DEX Ellipsis sử dụng cơ chế Curve đều chịu tổn thất lớn .

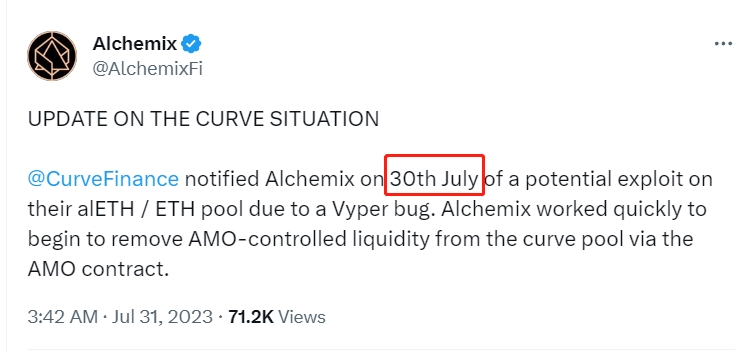

Tuy nhiên, vào ngày 30 tháng 7, một số bên dự án đã biết về mối đe dọa tấn công tiềm tàng. Lấy Alchemix làm ví dụ, nó bắt đầu chuyển tài sản vào ngày 30 và đã chuyển thành công 8.000 ETH, nhưng trong quá trình chuyển tài sản, kẻ tấn công vẫn đánh cắp 5.000 ETH còn lại trong hợp đồng AMO.

Trình thám hiểm OKLink

Metronome tạm dừng trực tiếp các chức năng của mạng chính.

Không có dự án hàng đầu nào của Defi miễn nhiễm với các cuộc tấn công của tin tặc và các bên tham gia dự án thông thường nên chú ý nhiều hơn đến các cuộc tấn công của tin tặc và bảo vệ hợp đồng.

Vì vậy, đối với phần cuối của cuộc tấn công, bên dự án có thể chuẩn bị những gì?

Nhóm OKLink khuyến nghị các bên tham gia dự án sử dụng hệ thống ghi nhãn trên chuỗi để xác định trước các ví có lịch sử đen nhằm ngăn chặn tương tác với các địa chỉ có hành vi bất thường. Một trong những địa chỉ của kẻ tấn công Curve có bản ghi xấu và được ghi lại bởi OKLink, như thể hiện trong hình bên dưới:

Mô hình hành vi của nó cũng vượt quá lẽ thường ở một mức độ nhất định, như trong hình bên dưới, có ba ngày có hơn một trăm giao dịch.

Nguồn hình ảnh: OKLink Chainelligence Pro

Cách chính xác để giải quyết sự cố này là sử dụng các chức năng theo dõi và cảnh báo sớm của OKLink hoặc các nhà cung cấp dịch vụ kỹ thuật khác, chờ chuyển động quỹ tiếp theo của địa chỉ kết tủa và thực hiện các hành động tiếp theo. Tuy nhiên, cách tốt nhất là ngành công nghiệp hợp tác với nhau để phát triển một cơ chế ứng phó dựa trên các sự cố bảo mật, cơ chế này có thể trấn áp tốt hơn các hành vi bất thường.

Các sự cố bảo mật như tấn công vào lại chắc chắn sẽ xảy ra, vì vậy ngoài những nỗ lực nêu trên mà chúng ta cần thực hiện ở cả hai đầu là tấn công và phòng thủ, nhóm dự án cần lập kế hoạch dự phòng để có thể ứng phó kịp thời. kịp thời nhất khi bị hacker tấn công, giảm số lượng và thiệt hại cho người dùng. Những người đóng góp cho Vyper cũng đề xuất rằng đối với các sản phẩm công cộng như Vyper, chúng ta nên tăng cường các biện pháp khuyến khích công khai để tìm ra các lỗ hổng nghiêm trọng. OKLink kêu gọi thiết lập một bộ tiêu chuẩn đáp ứng bảo mật càng sớm càng tốt để giúp theo dõi tiền từ các địa chỉ đen/xám dễ dàng hơn.

Giống như các sản phẩm của OKLink đóng vai trò ngăn chặn tin tặc và truy tìm nguồn tiền ở các điểm tấn công và phòng thủ của các sự cố như vậy, bên dự án nên xem xét giá trị bổ sung mà các nhà cung cấp dịch vụ kỹ thuật bên thứ ba có thể mang lại khi xây dựng mô-đun bảo mật của nền tảng, nhanh hơn and better Xây dựng pháo đài bảo vệ cho công trình.